- ubuntu12.04环境下使用kvm ioctl接口实现最简单的虚拟机

- Ubuntu 通过无线网络安装Ubuntu Server启动系统后连接无线网络的方法

- 在Ubuntu上搭建网桥的方法

- ubuntu 虚拟机上网方式及相关配置详解

CFSDN坚持开源创造价值,我们致力于搭建一个资源共享平台,让每一个IT人在这里找到属于你的精彩世界.

这篇CFSDN的博客文章.NET core 3.0如何使用Jwt保护api详解由作者收集整理,如果你对这篇文章有兴趣,记得点赞哟.

摘要:

本文演示如何向有效用户提供jwt,以及如何在webapi中使用该token通过JwtBearerMiddleware中间件对用户进行身份认证.

认证和授权区别?

首先我们要弄清楚认证(Authentication)和授权(Authorization)的区别,以免混淆了。认证是确认的过程中你是谁,而授权围绕是你被允许做什么,即权限。显然,在确认允许用户做什么之前,你需要知道他们是谁,因此,在需要授权时,还必须以某种方式对用户进行身份验证.

什么是JWT?

根据维基百科的定义,JSON WEB Token(JWT),是一种基于JSON的、用于在网络上声明某种主张的令牌(token)。JWT通常由三部分组成:头信息(header),消息体(payload)和签名(signature).

头信息指定了该JWT使用的签名算法

|

1

|

header =

'{"alg":"HS256","typ":"JWT"}'

|

HS256表示使用了HMAC-SHA256来生成签名.

消息体包含了JWT的意图:

|

1

|

payload =

'{"loggedInAs":"admin","iat":1422779638}'

//iat表示令牌生成的时间

|

未签名的令牌由base64url编码的头信息和消息体拼接而成(使用"."分隔),签名则通过私有的key计算而成:

|

1

2

3

|

key =

'secretkey'

unsignedToken = encodeBase64(header) +

'.'

+ encodeBase64(payload)

signature = HMAC-SHA256(key, unsignedToken)

|

最后在未签名的令牌尾部拼接上base64url编码的签名(同样使用"."分隔)就是JWT了:

|

1

2

3

|

token = encodeBase64(header) +

'.'

+ encodeBase64(payload) +

'.'

+ encodeBase64(signature)

# token看起来像这样: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsb2dnZWRJbkFzIjoiYWRtaW4iLCJpYXQiOjE0MjI3Nzk2Mzh9.gzSraSYS8EXBxLN_oWnFSRgCzcmJmMjLiuyu5CSpyHI

|

JWT常常被用作保护服务端的资源(resource),客户端通常将JWT通过HTTP的Authorization header发送给服务端,服务端使用自己保存的key计算、验证签名以判断该JWT是否可信:

|

1

|

Authorization: Bearer eyJhbGci*...<snip>...*yu5CSpyHI

|

准备工作 。

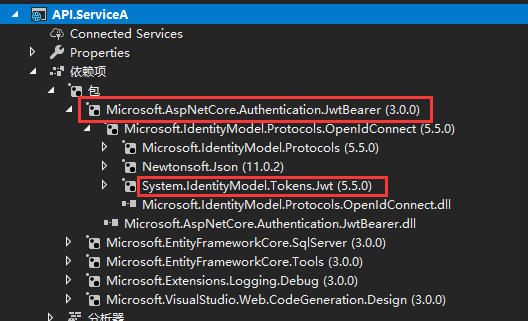

使用vs2019创建webapi项目,并且安装nuget包 。

|

1

|

Microsoft.AspNetCore.Authentication.JwtBearer

|

Startup类 。

ConfigureServices 添加认证服务 。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

|

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultScheme = JwtBearerDefaults.AuthenticationScheme;

}).AddJwtBearer(options =>

{

options.SaveToken =

true

;

options.RequireHttpsMetadata =

false

;

options.TokenValidationParameters =

new

TokenValidationParameters()

{

ValidateIssuer =

true

,

ValidateAudience =

true

,

ValidAudience =

"https://www.cnblogs.com/chengtian"

,

ValidIssuer =

"https://www.cnblogs.com/chengtian"

,

IssuerSigningKey =

new

SymmetricSecurityKey(Encoding.UTF8.GetBytes(

"SecureKeySecureKeySecureKeySecureKeySecureKeySecureKey"

))

};

});

|

Configure 配置认证中间件 。

|

1

|

app.UseAuthentication();

//认证中间件、

|

创建一个token 。

添加一个登录model命名为LoginInput 。

|

1

2

3

4

5

6

7

|

public

class

LoginInput

{

public

string

Username {

get

;

set

; }

public

string

Password {

get

;

set

; }

}

|

添加一个认证控制器命名为AuthenticateController 。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

|

[Route(

"api/[controller]"

)]

public

class

AuthenticateController : Controller

{

[HttpPost]

[Route(

"login"

)]

public

IActionResult Login([FromBody]LoginInput input)

{

//从数据库验证用户名,密码

//验证通过 否则 返回Unauthorized

//创建claim

var authClaims =

new

[] {

new

Claim(JwtRegisteredClaimNames.Sub,input.Username),

new

Claim(JwtRegisteredClaimNames.Jti,Guid.NewGuid().ToString())

};

IdentityModelEventSource.ShowPII =

true

;

//签名秘钥 可以放到json文件中

var authSigningKey =

new

SymmetricSecurityKey(Encoding.UTF8.GetBytes(

"SecureKeySecureKeySecureKeySecureKeySecureKeySecureKey"

));

var token =

new

JwtSecurityToken(

issuer:

"https://www.cnblogs.com/chengtian"

,

audience:

"https://www.cnblogs.com/chengtian"

,

expires: DateTime.Now.AddHours(2),

claims: authClaims,

signingCredentials:

new

SigningCredentials(authSigningKey, SecurityAlgorithms.HmacSha256)

);

//返回token和过期时间

return

Ok(

new

{

token =

new

JwtSecurityTokenHandler().WriteToken(token),

expiration = token.ValidTo

});

}

}

|

添加api资源 。

利用默认的控制器WeatherForecastController 。

|

1

2

3

4

|

[Authorize]

[ApiController]

[Route(

"api/[controller]"

)]

public

class

WeatherForecastController : ControllerBase

|

到此所有的代码都已经准好了,下面进行运行测试 。

运行项目 。

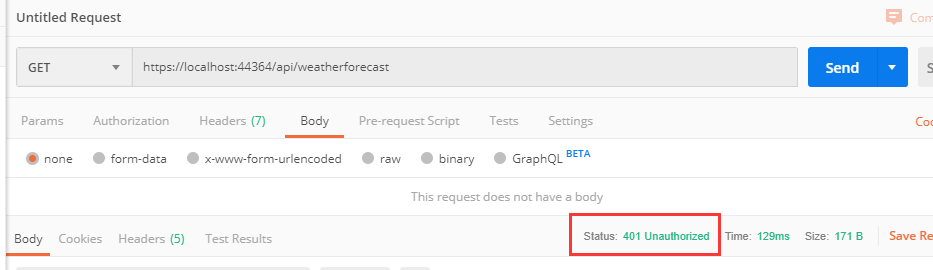

使用postman进行模拟 。

输入url:https://localhost:44364/api/weatherforecast 。

发现返回时401未认证,下面获取token 。

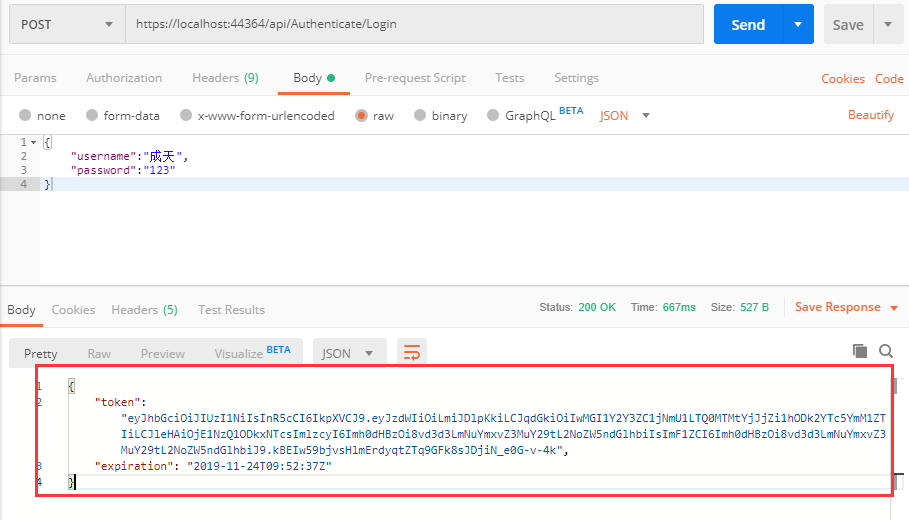

通过用户和密码获取token 。

如果我们的凭证正确,将会返回一个token和过期日期,然后利用该令牌进行访问 。

利用token进行请求 。

ok,最后发现请求状态200! 。

总结 。

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,谢谢大家对我的支持.

原文链接:https://www.cnblogs.com/chengtian/p/11927663.html 。

最后此篇关于.NET core 3.0如何使用Jwt保护api详解的文章就讲到这里了,如果你想了解更多关于.NET core 3.0如何使用Jwt保护api详解的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

1. JWT 简介 JSON Web Token(JWT) 是一个开放标准(RFC 7519),它定义了一种紧凑的、自包含的方式,用于作为 JSON 对象在各方之间安全地传输信息。该信息可以被验证和信

关于JWT(json web token)的一些问题: 可以在手机上使用吗? 在我看来,它适用于移动设备,但它是否是一个很好的身份验证解决方案?如果不是,还有哪些其他解决方案可用于移动应用程序和服务器

我无法清楚地掌握 JWT 是如何工作的,尤其是。签名部分。 一旦客户端提交正确的用户名和密码,身份验证服务器就会创建一个 JWT token ,其中包含 header 、有效负载/声明和签名。 问题

我正在通过 jwt.io(在调试器部分)解码 JWT token 以查看标题、有效负载。令人惊讶的是,它还验证了,我可以看到它(jwt.io 调试器)也能够检索公钥。 所以我的问题是:JWT toke

我尝试使用 validate-jwt 策略限制使用 JWT token 对 REST API 的访问。以前从来没有这样做过。 这是我的入站策略(取自简单 token 验证here):

我们有一个微服务架构,使用 JWT 在服务之间进行身份验证。我希望轻松地从 JWT 中获取更多字段。目前实际上只有权限由 Spring Security 直接公开。 我们的边缘服务/API 网关创建以

我正在尝试在 .NET 中生成 JWT token 。起初,我尝试使用“System.IdentityModel.Tokens.Jwt”,但它在 token 验证期间引起了问题,所以我切换到“jose

我已经阅读了很多关于 stackOverflow 和 jwt 文档的问题。据我了解,现在我应该如何计算 token : header = { "alg": "HS256", "typ": "J

我想知道我可以设置的 JWT token 到期的最大值是多少。 谢谢! 最佳答案 没有关于过期时间的规定。它主要取决于使用 token 的上下文。 RFC7519 section 4 : The se

我在子域上托管了单独的身份验证应用程序和多个 spa 应用程序,我想将生成的 JWT token (当用户从身份验证应用程序登录时生成)从身份验证应用程序共享到子域下托管的其他应用程序。我怎样才能

据我所知,验证 JWT 签名是一个直接的过程。但是当我使用一些在线工具为我执行此操作时,它不匹配。如何在不使用 JWT 库的情况下手动验证 JWT 签名?我需要一种快速方法(使用可用的在线工具)来演示

我的 JSON 网络 token (JWT): eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6InU0T2ZORlBId0VCb3NIanRyYXVPYlY4

我是 JWT 的新手。我对 JWT 进行了一些研究,并了解到它的框架是“header.claims.signature”。 考虑一个简单的场景,如下所示: 客户通过身份验证 客户可能具有(一个或多个)

我需要知道的最大长度 JSON Web Token (JWT) 在规范中没有相关信息。难道,长度没有限制? 最佳答案 我也一直在努力寻找这个。 我想说 - 尝试确保它低于 7kb。 虽然 JWT 在规

我看到 JWT token 由 A-Z、a-Z、0-9 和特殊字符 - 和 _ 组成。我想知道 JWT token 中允许的字符列表? 最佳答案 来自JWT introduction :“输出是三个用

我正在使用 Jhipster 创建一个应用程序。为此,我想使用 Keycloak 身份验证服务器。但是,一旦我登录,就会收到以下消息:Statut : Internal Server Error (内

我正在使用 Jhipster 创建一个应用程序。为此,我想使用 Keycloak 身份验证服务器。但是,一旦我登录,就会收到以下消息:Statut : Internal Server Error (内

我在我的网站上使用 MEAN 堆栈,用户可以在其中将带有玩家信息的事件(2-4/事件)添加到购物车。有时他们会购买多个事件。我希望此信息不会受到用户操纵(如果他们使用控制台,则在结帐前更改信息),并且

一个 JSON Web token (JWT) 被分成三个 Base-64 编码的部分,这些部分由句点 (“.”) 连接起来。前两部分对 JSON 对象进行编码,第一部分是详细说明签名和散列算法的 h

我正在使用 django rest 框架 JWT 库 http://getblimp.github.io/django-rest-framework-jwt/ JWT token 过期有两个设置 JW

我是一名优秀的程序员,十分优秀!