- ubuntu12.04环境下使用kvm ioctl接口实现最简单的虚拟机

- Ubuntu 通过无线网络安装Ubuntu Server启动系统后连接无线网络的方法

- 在Ubuntu上搭建网桥的方法

- ubuntu 虚拟机上网方式及相关配置详解

CFSDN坚持开源创造价值,我们致力于搭建一个资源共享平台,让每一个IT人在这里找到属于你的精彩世界.

这篇CFSDN的博客文章JWT + ASP.NET MVC时间戳防止重放攻击详解由作者收集整理,如果你对这篇文章有兴趣,记得点赞哟.

时间戳作用 。

客户端在向服务端接口进行请求,如果请求信息进行了加密处理,被第三方截取到请求包,可以使用该请求包进行重复请求操作。如果服务端不进行防重放攻击,就会服务器压力增大,而使用时间戳的方式可以解决这一问题.

上一篇讲到JWT安全验证操作,现在结合时间戳进行防重复攻击和被第三方抓包工具截取到Headers中token,进行模拟请求操作.

防篡改 。

一般使用的方式就是把参数拼接,当前项目AppKey,双方约定的“密钥”,加入到Dictionary字典集中,按ABCD顺序进行排序,最后在MD5+加密.客户端将加密字符串和请求参数一起发送给服务器。服务器按照 。

上述规则拼接加密后,与传入过来的加密字符串比较是否相等 。

防复用 。

上面的方式进行加密,就无法解决防复用的问题,这时需要在客户端和服务端分别生成UTC的时间戳,这个UTC是防止你的客户端与服务端不在同一个时区,呵呵,然后把时间戳timestamp拼在密文里就可以了,至于防复用的有效性 。

下面进入正题,编码启动 。

创建 DESCryption 帮助类 。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

|

public

class

DESCryption

{

/// <summary>

/// //注意了,是8个字符,64位

/// </summary>

private

static

string

PrivateRsa = ConfigurationManager.AppSettings[

"PrivateRsa"

];

/// <summary>

/// //注意了,是8个字符,64位

/// </summary>

private

static

string

PublicRsa = ConfigurationManager.AppSettings[

"PublicRsa"

];

/// <summary>

/// 加密

/// </summary>

/// <param name="data"></param>

/// <returns></returns>

public

static

string

Encode(

string

data)

{

byte

[] byKey = Encoding.ASCII.GetBytes(PrivateRsa);

byte

[] byIV = Encoding.ASCII.GetBytes(PublicRsa);

DESCryptoServiceProvider cryptoProvider =

new

DESCryptoServiceProvider();

int

i = cryptoProvider.KeySize;

MemoryStream ms =

new

MemoryStream();

CryptoStream cst =

new

CryptoStream(ms, cryptoProvider.CreateEncryptor(byKey, byIV), CryptoStreamMode.Write);

StreamWriter sw =

new

StreamWriter(cst);

sw.Write(data);

sw.Flush();

cst.FlushFinalBlock();

sw.Flush();

return

Convert.ToBase64String(ms.GetBuffer(), 0, (

int

)ms.Length);

}

/// <summary>

/// 解密

/// </summary>

/// <param name="data"></param>

/// <returns></returns>

public

static

string

Decode(

string

data)

{

byte

[] byKey = Encoding.ASCII.GetBytes(PrivateRsa);

byte

[] byIV = Encoding.ASCII.GetBytes(PublicRsa);

byte

[] byEnc;

try

{

byEnc = Convert.FromBase64String(data);

}

catch

{

return

null

;

}

DESCryptoServiceProvider cryptoProvider =

new

DESCryptoServiceProvider();

MemoryStream ms =

new

MemoryStream(byEnc);

CryptoStream cst =

new

CryptoStream(ms, cryptoProvider.CreateDecryptor(byKey, byIV), CryptoStreamMode.Read);

StreamReader sr =

new

StreamReader(cst);

return

sr.ReadToEnd();

}

}

|

然后在MyAuthorizeAttribute 加上时间戳验证方法 。

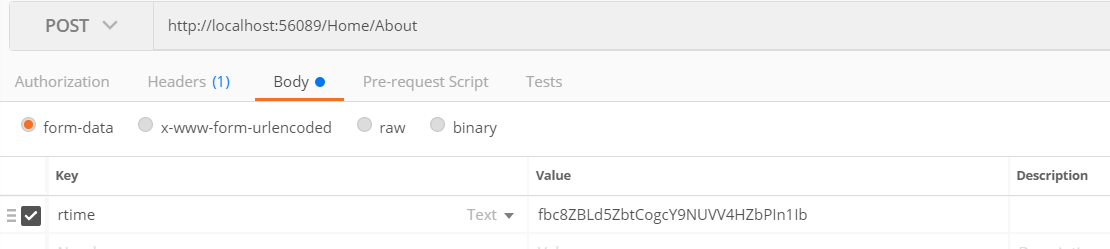

将DESC签名时间字符串 当作请求传入 。

如果传入的时间戳小于服务器当前时间 返回false 提示权限不足 。

如果传入的时间戳大于服务器当前时间 返回true 可以正常访问 。

完美方案就是将redis中jwtToken设置过期时间 各位兄台希望我补充完整, 。

请留言--我会及时更新GitHub将这个dmeo补充完整 。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

//请求参数

string

requestTime = httpContext.Request[

"rtime"

];

//请求时间经过DESC签名

if

(

string

.IsNullOrEmpty(requestTime))

return

false

;

//请求时间DESC解密后加上时间戳的时间即该请求的有效时间

DateTime Requestdt = DateTime.Parse(DESCryption.Decode(requestTime)).AddMinutes(

int

.Parse(TimeStamp));

DateTime Newdt = DateTime.Now;

//服务器接收请求的当前时间

if

(Requestdt < Newdt)

{

return

false

;

}

else

{

//进行其他操作

var userinfo = JwtHelp.GetJwtDecode(authHeader);

//举个例子 生成jwtToken 存入redis中

//这个地方用jwtToken当作key 获取实体val 然后看看jwtToken根据redis是否一样

if

(userinfo.UserName ==

"admin"

&& userinfo.Pwd ==

"123"

)

return

true

;

}

|

大家还有什么需要了解的新手教程知识点,可以留言给我。我会在三天内给大家写一份简单的教学demo出来 。

后期ASP.NET API,ASP.NET Core,Java教程都可以.

https://github.com/yaols/JWT.MvcDemo 。

总结 。

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,如果有疑问大家可以留言交流,谢谢大家对我的支持.

原文链接:https://www.cnblogs.com/xiaobai123/archive/2018/06/30/9243809.html 。

最后此篇关于JWT + ASP.NET MVC时间戳防止重放攻击详解的文章就讲到这里了,如果你想了解更多关于JWT + ASP.NET MVC时间戳防止重放攻击详解的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

我正在尝试使用谷歌浏览器的 Trace Event Profiling Tool分析我正在运行的 Node.js 应用程序。选择点样本后,我可以在三种 View 之间进行选择: 自上而下(树) 自上而

对于一个可能是菜鸟的问题,我们深表歉意,但尽管在 SO 上研究了大量教程和其他问题,但仍找不到答案。 我想做的很简单:显示一个包含大量数据库存储字符串的 Android ListView。我所说的“很

我已经开始了一个新元素的工作,并决定给 Foundation 5 一个 bash,看看它是什么样的。在创建带有水平字段的表单时,我在文档中注意到的第一件事是它们使用大量 div 来设置样式。所以我在下

我有一个 Windows 窗体用户控件,其中包含一个使用 BeginInvoke 委托(delegate)调用从单独线程更新的第 3 方图像显示控件。 在繁重的 CPU 负载下,UI 会锁定。当我附加

我有一堆严重依赖dom元素的JS代码。我目前使用的测试解决方案依赖于 Selenium ,但 AFAIK 无法正确评估 js 错误(addScript 错误不会导致您的测试失败,而 getEval 会

我正在制作一款基于滚动 2D map /图 block 的游戏。每个图 block (存储为图 block [21][11] - 每个 map 总共 231 个图 block )最多可以包含 21 个

考虑到以下情况,我是前端初学者: 某个 HTML 页面应该包含一个沉重的图像(例如 - 动画 gif),但我不想强制客户缓慢地等待它完全下载才能享受一个漂亮的页面,而是我更愿意给他看一个轻量级图像(例

我正在设计一个小软件,其中包括: 在互联网上获取资源, 一些用户交互(资源的快速编辑), 一些处理。 我想使用许多资源(它们都列在列表中)来这样做。每个都独立于其他。由于编辑部分很累,我想让用户(可能

我想比较两个理论场景。为了问题的目的,我简化了案例。但基本上它是您典型的生产者消费者场景。 (我关注的是消费者)。 我有一个很大的Queue dataQueue我必须将其传输给多个客户端。 那么让我们

我有一个二元分类问题,标签 0 和 1(少数)存在巨大不平衡。由于测试集带有标签 1 的行太少,因此我将训练测试设置为至少 70-30 或 60-40,因此仍然有重要的观察结果。由于我没有过多地衡量准

我是一名优秀的程序员,十分优秀!