- ubuntu12.04环境下使用kvm ioctl接口实现最简单的虚拟机

- Ubuntu 通过无线网络安装Ubuntu Server启动系统后连接无线网络的方法

- 在Ubuntu上搭建网桥的方法

- ubuntu 虚拟机上网方式及相关配置详解

CFSDN坚持开源创造价值,我们致力于搭建一个资源共享平台,让每一个IT人在这里找到属于你的精彩世界.

这篇CFSDN的博客文章新的移动网络漏洞影响自2G以来的所有蜂窝网络由作者收集整理,如果你对这篇文章有兴趣,记得点赞哟.

近日,国外研究人员披露了移交中的安全漏洞,这是支撑现代蜂窝网络的基本机制,攻击者可以利用这种漏洞使用低成本设备发起拒绝服务(DoS)和中间人(MitM)攻击.

"移交程序中的漏洞不仅限于一个移交案例,而且它们会影响所有不同的移交案例和基于未经验证的测量报告和信号强度阈值的场景,"来自纽约大学阿布扎比分校的研究人员Evangelos Bitsikas和Christina Pöpper在一篇新论文中说。"这个问题影响了自2G(GSM)以来的所有世代,到目前为止仍未解决.

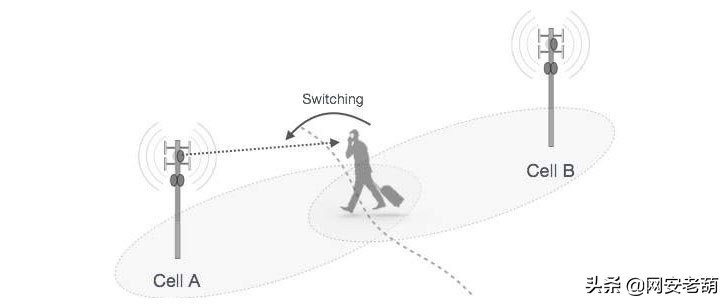

切换,也称为切换,是电信中的一个过程,其中电话呼叫或数据会话从一个蜂窝基站(也称为基站)传输到另一个蜂窝塔,而不会在传输过程中失去连接。这种方法对于建立蜂窝通信至关重要,尤其是在用户移动的情况下.

该例程通常工作如下:用户设备(UE)向网络发送信号强度测量值,以确定是否需要切换,如果需要,则在发现更合适的目标站时促进切换.

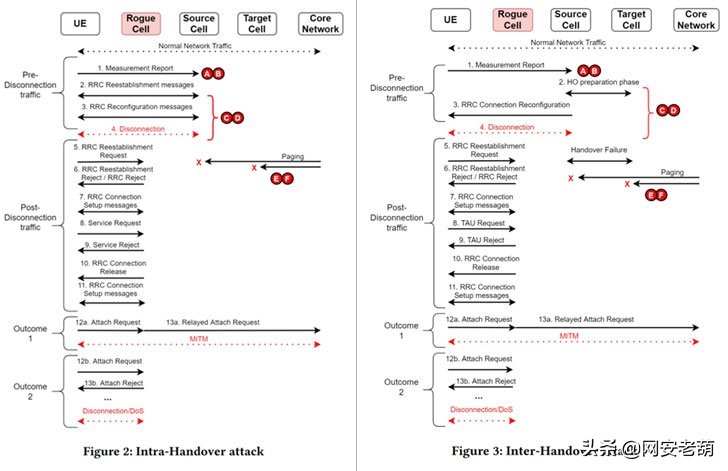

虽然这些信号读数受到加密保护,但这些报告中的内容本身未经验证,因此允许攻击者强制设备移动到攻击者操作的蜂窝基站。攻击的关键在于源基站无法处理测量报告中的错误值,从而增加了恶意切换而不被检测到的可能性.

简而言之,新的假基站攻击使基于上述加密测量报告和信号功率阈值的切换程序容易受到攻击,有效地使对手能够建立MitM中继,甚至窃听,丢弃,修改和转发在设备和网络之间传输的消息.

"如果攻击者通过包含他/她的测量值来操纵[测量报告]的内容,那么网络将处理虚假的测量结果,"研究人员说。"通过模仿合法的基站并重播其广播消息,这是可能的.

攻击的起点是初始侦察阶段,其中威胁参与者利用智能手机收集与附近合法站有关的数据,然后使用此信息配置冒充真实蜂窝站的流氓基站.

攻击随后涉及通过广播主信息块(MIB)和系统信息块(SIB)消息(帮助电话连接到网络所需的信息)来强制受害者的设备连接到假站,其信号强度高于模拟基站.

在诱使UE连接到冒名顶替站并迫使设备向网络报告虚假测量结果时,目标是触发切换事件并利用过程中的安全漏洞导致DoS,MitM攻击和信息泄露,从而影响用户和操作员。这不仅会损害用户的隐私,还会使服务可用性面临风险.

"当UE位于攻击者的覆盖区域内时,流氓基站具有足够高的信号功率来'吸引'UE并触发[测量报告],那么攻击者很有可能通过滥用切换程序迫使受害者UE连接到他/她的流氓基站,"研究人员解释说.

"一旦UE连接到攻击者,它就可以由于拒绝服务(DoS)攻击而进入营地模式并变得无响应,或者攻击者可以建立中间人(MitM)中继,为其他高级漏洞利用构建基础.

在移交过程中,已经发现了多达六个安全漏洞(在上图中从A到F识别) - 。

在实验设置中,研究人员发现所有测试设备,包括OnePlus 6,Apple iPhone 5,Samsung S10 5G和Huawei Pro P40 5G,都容易受到DoS和MitM攻击。研究结果在本月早些时候举行的年度计算机安全应用会议(ACSAC)上发表.

原文地址:https://www.toutiao.com/a7043980858453328391/ 。

最后此篇关于新的移动网络漏洞影响自2G以来的所有蜂窝网络的文章就讲到这里了,如果你想了解更多关于新的移动网络漏洞影响自2G以来的所有蜂窝网络的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

我正在制作一个 Honeycomb 优化的应用程序,我想制作一个反馈按钮。 我曾经是一名 iOS 开发人员,有一个内置的电子邮件弹出窗口,您可以从中发送电子邮件或反馈,而无需退出应用程序转到电子邮件应

我的应用在 LinearLayout 中有一个 scrollview 和一个 webview。 当来自 millenial 的广告出现时,它会发生一些抖动并且一些 webview 部分变白。 我已经尝

在 Honeycomb 模拟器上测试我的应用程序时,我遇到了一个非常奇怪的问题。当“平板电脑”旋转到纵向时,我的主要 Activity 似乎卡住了,并一遍又一遍地重新启动。下面的堆栈跟踪似乎没有说明发

我正在为设备 2.1 Eclair -> 3.0 Honeycomb 开发 Android 应用程序。我现在开始创建用户设置区域。我在菜单和操作栏项目上遇到了障碍。 我创建了一个菜单 xml 资源,其

我想知道当您打开一个新的 Fragment 时,您如何进行 View 转换,以便新的 Fragment 位于您的 View 中心。在 Honeycomb Gmail 应用程序中,当您选择要打开的电子邮

现在最终的 SDK 已经与 google api 一起发布了 - 使用 MapView 创建 Fragment 的最佳方法是什么? MapView 需要一个 MapActivity 才能正常工作。 让

我有 LinearLayout areaForGalleries 以编程方式填充了 Gallery 组件,一个接一个。每个图库中的 onItemClick 方法将其从 areaForGalleries

我正在开发一个使用 WebView 和一些 302 重定向来跟踪链接点击的 Android 应用程序。在 Android 2.3.3 上,302 重定向通过 public boolean should

我正在开发一个复杂的应用程序,我想在每个从服务器接收数据的 ViewController 上测试两个主机的互联网可达性我目前正在使用这个库来实现可达性 https://github.com/ashle

我在一个小项目中使用 db4o,该项目在 Android 2.2、2.3 等上运行良好。但是,在 Honeycomb 上,数据库初始化导致以下错误: com.db4o.ext.Db4oExceptio

我是一名优秀的程序员,十分优秀!