- ubuntu12.04环境下使用kvm ioctl接口实现最简单的虚拟机

- Ubuntu 通过无线网络安装Ubuntu Server启动系统后连接无线网络的方法

- 在Ubuntu上搭建网桥的方法

- ubuntu 虚拟机上网方式及相关配置详解

CFSDN坚持开源创造价值,我们致力于搭建一个资源共享平台,让每一个IT人在这里找到属于你的精彩世界.

这篇CFSDN的博客文章Linux防火墙iptables入门教程由作者收集整理,如果你对这篇文章有兴趣,记得点赞哟.

1、关于iptables 。

iptables是一个基于命令行的防火墙工具,它使用规则链来允许/阻止网络流量。当一条网络连接试图在你的系统中建立时,iptables会查找其对应的匹配规则。如果找不到,iptables将对其采取默认操作。 几乎所有的linux发行版都预装了iptables。在ubuntu/debian中更新/安装iptables的命令为:

现有的一些图形界面软件也可以替代iptables,如firestarter。但iptables用起来并不难。配置iptables的规则时要特别小心,特别是在你远程登陆服务器的时候。因为这时的一个错误有可能让你和服务器永久失去连接,而你必须要到服务器面前才能解决它。 2、iptables规则链的类型 。

。

iptables的规则链分为三种:输入、转发和输出。 1.输入——这条链用来过滤目的地址是本机的连接。例如,如果一个用户试图使用ssh登陆到你的pc/服务器,iptables会首先匹配其ip地址和端口到iptables的输入链规则.

2.转发——这条链用来过滤目的地址和源地址都不是本机的连接。例如,路由器收到的绝大数数据均需要转发给其它主机。如果你的系统没有开启类似于路由器的功能,如nating,你就不需要使用这条链。 有一个安全且可靠的方法可以检测你的系统是否需要转发链:

上图是对一台已经运行了几个星期的服务器的截图。这台服务器没有对输入和输出做任何限制。从中可以看到,输入链和输出链已经分别处理了11gb和17gb的数据,而转发链则没有处理任何数据。这是因为此服务器没有开启类似于路由器的转发功能。 3.输出——这条链用来过滤源地址是本机的连接。例如,当你尝试ping howtogeek.com时,iptables会检查输出链中与ping和howtogeek.com相关的规则,然后决定允许还是拒绝你的连接请求。 注意:当ping一台外部主机时,看上去好像只是输出链在起作用。但是请记住,外部主机返回的数据要经过输入链的过滤。当配置iptables规则时,请牢记许多协议都需要双向通信,所以你需要同时配置输入链和输出链。人们在配置ssh的时候通常会忘记在输入链和输出链都配置它。 3、链的默认行为 。

。

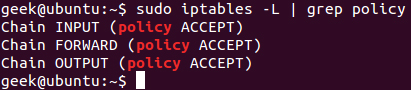

在配置特定的规则之前,也许你想配置这些链的默认行为。换句话说,当iptables无法匹配现存的规则时,你想让它作出何种行为。 你可以运行如下的命令来显示当前iptables对无法匹配的连接的默认动作:

。

正如上面所显示的,我们可以使用grep来使输出的结果变得更加简洁。在上面的截图中,所有的链默认情况下均接受所有的连接。 通常情况下,你会希望你的系统默认情况下接收所有的网络数据。这种设定也是iptables的默认配置。接收网络连接的配置命令是:

。

。

你也可以在使用默认配置的情况下,添加一些命令来过滤特定的ip地址或端口号。我们稍后在本文介绍这些命令。 如果你想默认情况下拒绝所有的网络连接,然后在其基础上添加允许的ip地址或端口号,你可以将默认配置中的accept变成drop,如下图所示。这对于一些含有敏感数据的服务器来说是极其有用的。通常这些服务器只允许特定的ip地址访问它们.

。

。

。

4、对特定连接的配置 下面来看看如何对特定的ip地址或端口作出设定。本文主要介绍三种最基本和常见的设定。 accept – 接收所有的数据。 drop – 丢弃数据。应用场景:当你不想让数据的来源地址意识到你的系统的存在(最好的处理方法)。 reject – 不允许建立连接,但是返回一个错误回应。应用场景:当你不想让某个ip地址访问你的系统,但又想让它们知道你的防火墙阻止了其访问。 为了直观的区分上述三种情况,我们使用一台pc来ping一台配置了iptables的linux电脑: 允许访问 。

丢弃访问 。

拒绝访问 。

5、允许或阻止特定的连接 。

在配置完基本的规则链之后,你就可以配置iptables来允许或者阻止特定的ip地址或者端口。 注意:在这些例子中,我们使用iptables -a将额外的规则添加到现存的链中。iptables在执行匹配的时候,会从列表的顶端开始搜索。你可以使用iptables -i [chain] [number]将新的规则插入到列表的指定位置.

来自同一ip地址的连接 下面这个例子展示了如何阻止来自ip地址为10.10.10.10的所有连接.

来自一组ip地址的连接 下面这个例子展示了如何阻止来自子网10.10.10.0/24内的任意ip地址的连接。你可以使用子网掩码或者标准的/符号来标示一个子网:

或 。

特定端口的连接 这个例子展示了如何阻止来自10.10.10.10的ssh连接.

你可以将“ssh”替换成其它任何协议或者端口号。上述命令中的-p tcp告诉iptables连接使用的是何种协议。 下面这个例子展示了如何阻止来自任意ip地址的ssh连接.

6、连接状态 。

。

我们之前提到过,许多协议均需要双向通信。例如,如果你打算允许ssh连接,你必须同时配置输入和输出链。但是,如果你只想允许来自外部的ssh请求,那该怎么做? 下面这个例子展示了如何允许源ip地址为10.10.10.10同时阻止目的地址为10.10.10.10的ssh连接:

7、保存更改 上述方法对iptables规则作出的改变是临时的。如果你想永久保存这些更改,你需要运行额外的命令(不同linux发行版下的保存命令也不相同): ubuntu

red hat / centos

或者 。

。

。

8、其它命令 。

。

列出iptables的当前配置:

使用-v选项将显示数据包和字节信息;使用-n选项将以数字形式列出信息,即不将ip地址解析为域名。 换句话讲,主机名,协议和网络都以数字的形式列出。 清除当前所有的配置规则:

最后此篇关于Linux防火墙iptables入门教程的文章就讲到这里了,如果你想了解更多关于Linux防火墙iptables入门教程的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

我已经为启用了完整 netfilter 功能的 android 模拟器编译了 Linux。从源代码构建 android 后得到一个 iptables 二进制文件。 当我将这个二进制文件推送到模拟器时

由于大量机器人每秒访问我的 Web 服务器太多次,我进入我的服务器并发出以下命令,试图在 5 秒内将连接限制为最多 25 个。我可能需要更严格,但我不是因为我有一个很少访问的页面,它请求 50 个图像

我正在尝试阻止在短时间内打开大量连接的网络机器人。我正在使用这个语法: -A INPUT -p tcp --dport 80 -m state --state NEW -m recent --set

我正在尝试在 iptables 中记录一些来自恶意 IP 地址的丢弃数据包,这些 IP 地址不断攻击我的服务器。 来自这个恶意 IP 的所有内容都被丢弃,我不再在 Web 服务器日志中看到它,这是一件

关闭。这个问题不符合Stack Overflow guidelines .它目前不接受答案。 这个问题似乎不是关于 a specific programming problem, a softwar

我已经设置了 keepalived,只有当我停止 iptables 服务时它才能正常工作。我的iptables配置是这样的,请告诉我应该为keepalived添加什么规则 # Firewall con

我使用 DevStack 在 RHEL6 上安装了 OpenStack,并且运行良好。有一天,我们的一位“系统管理员”注意到 iptables 正在系统上运行,并决定将其关闭(chkconfig ip

测试环境为: 2 操作系统 ubuntu server 10.04 安装在 VirtualBox 上 iptables v1.4.4 已加载 ip_conntrack 模块 这些是我的测试规则:

当我清除 IPtables 然后添加以下规则时,传入连接可以毫无问题地连接到端口 1234 上的我的 KVM VM。 -A PREROUTING -i br0 -p tcp -m tcp --dpor

我正在为我的工作使用 iptables 最近的匹配项,因为它保存了 ip 地址和我需要的最后一次看到的值。 但是现在我需要从 iptables 最近的列表中删除一些条目,这些条目位于 ipset 中。

所以我加了 sudo iptables -t raw -A PREROUTING -p tcp --dport 25 -j TRACE 也 sudo iptables -t raw -A OUTPUT

我在专用的 ubuntu 服务器上有一个防火墙(基于 iptables)。我有几个 LAN 客户端。 在我的一个 LAN 客户端上,我正在运行可以根据 IP 限制访问的软件。对我来说,重要的是我可以通

我不知道如何解决我的问题。 是否可以使用 ipq_set_verdict() 重定向捕获的数据包? 我想将未经授权的用户重定向到登录页面。 请看我的代码: 数据包被接受,我的浏览器打开请求的页面(未更

我正在尝试使用字符串匹配模块获取“from”和“to”偏移量以在我的 iptables 规则中使用。这是我从 tcpdump 工具输出的数据包: listening on eth0, link-typ

我正在尝试使用 python-iptables 编写脚本来设置某些规则。我弄清楚了如何设置规则以允许所有连接和拒绝所有连接,但我需要弄清楚如何编写规则以允许已建立的连接。 例如,我需要使用 pytho

这是规则集: #!/bin/sh iptables-restore -v<

我正在尝试将数据从 xml 加载到 iptables。我正在使用以下命令: xsltproc /usr/share/iptables/iptables.xslt myiptable.xml | ipt

我正在尝试设置 iptable 规则,但在使用 iptable 时收到以下错误消息: iptables v1.4.14: can't initialize iptables table `nat':

我正在从 Windows Bash 运行 Ubuntu 18.04: uname -a Linux DESKTOP-M87DGAS 4.4.0-17134-Microsoft #112-Microso

有一个 IP(来自中国)试图下载我的整个网站。它下载我所有的页面并显着加载服务器(我有超过 500 000 个页面)。查看访问日志,我可以看出它绝对不是 Google 机器人或任何其他搜索引擎机器人。

我是一名优秀的程序员,十分优秀!