- ubuntu12.04环境下使用kvm ioctl接口实现最简单的虚拟机

- Ubuntu 通过无线网络安装Ubuntu Server启动系统后连接无线网络的方法

- 在Ubuntu上搭建网桥的方法

- ubuntu 虚拟机上网方式及相关配置详解

CFSDN坚持开源创造价值,我们致力于搭建一个资源共享平台,让每一个IT人在这里找到属于你的精彩世界.

这篇CFSDN的博客文章OpenHarmony 源码解析之安全子系统 (应用权限管理)由作者收集整理,如果你对这篇文章有兴趣,记得点赞哟.

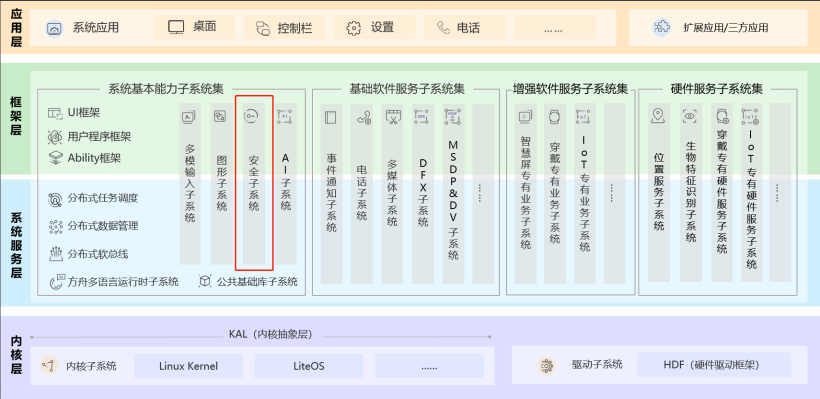

安全子系统为OpenHarmony提供有效保护应用和用户数据的能力.

主要功能: 系统安全、数据安全、应用安全等,

目前开源功能: 应用完整性保护、应用权限管理、设备认证、密钥管理服务、数据分级保护,

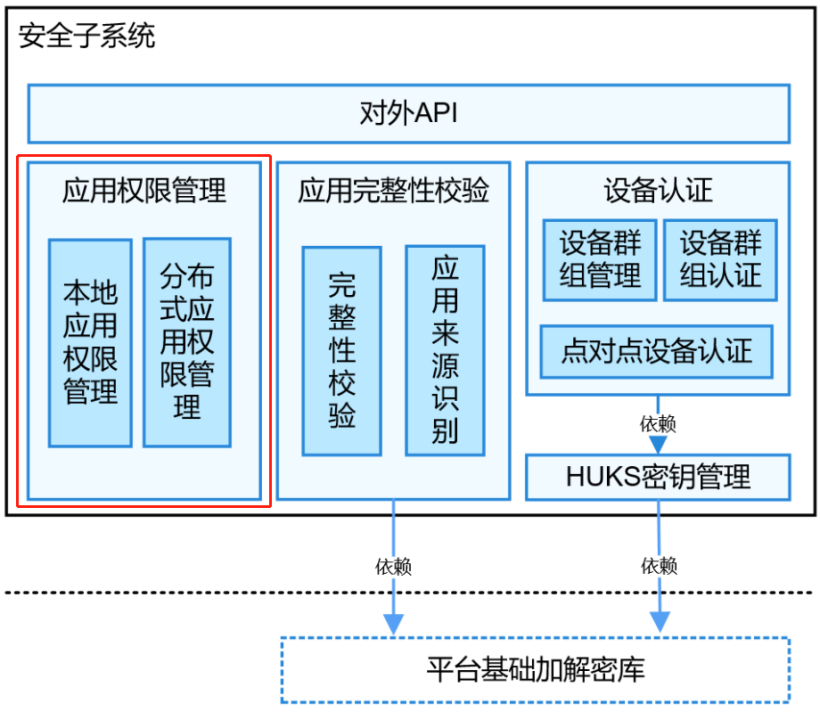

应用权限管理: 为程序框架子系统提供权限管理功能,并且为上层应用提供权限申请和授权状态查询接口.

本文将介绍标准系统下安全子系统应用权限管理部分如何在系统内适配及实现,尽力深入细节部分.

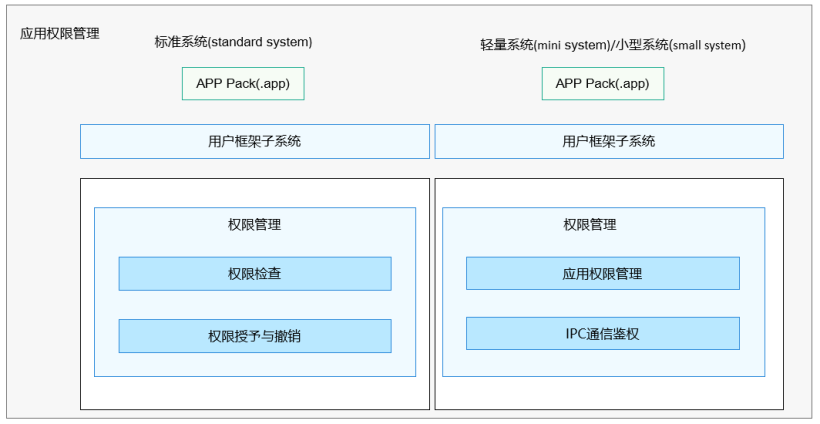

OpenHarmony中应用和系统服务均运行在独立的沙箱中,进程空间和程序数据都是相互隔离的,以保护应用数据的安全性;但是运行在独立沙箱中的服务或应用同时需要对外提供一些API以实现所需功能,其他独立沙箱中的应用在跨进程访问这些API时,需要系统提供一种权限管理机制对这些API的访问者进行授权.

应用权限管理提供了权限定义机制,允许系统服务和应用为自己的敏感API定义新的权限,其他应用必须申请此权限才能访问此敏感API,

应用权限管理提供了权限申请机制,允许应用申请权限,这些权限由系统或者其他应用定义,权限申请通过后就能访问这个权限相关的系统或其他应用提供的敏感API,

应用权限管理也为用户提供了一些必须的功能,方便用户查看和管理权限授予情况.

应用权限管理模块是以SystemAbility的形式对外提供能力的,在分布式任务调度子系统中safwk组件定义OpenHarmony中SystemAbility的实现方法,并提供启动、注册等接口实现.

实现一个SystemAbility需要六个步骤:

1)定义该服务对外提供的能力集合函数 。

2) 定义客户端通信代码XXXProxy 。

3) 定义服务端通信代码XXXStub 。

4)SystemAbility的实现类 。

5)SystemAbility配置 。

以c++实现的SA必须配置相关System Ability的profile配置文件才会完成SA的加载注册逻辑,否则没有编写profile配置的System Ability不会完成注册。配置方法如下:

在子系统的根目录新建一个以sa_profile为名的文件夹;然后在此文件夹中新建两个文件:一个以serviceId为前缀的xml文件;另外一个为BUILD.gn文件 。

BUILD.gn:

6)rc配置文件 。

rc配置文件为linux提供的native进程拉起策略,为手机在开机启动阶段由init进程解析配置的rc文件进行拉起 。

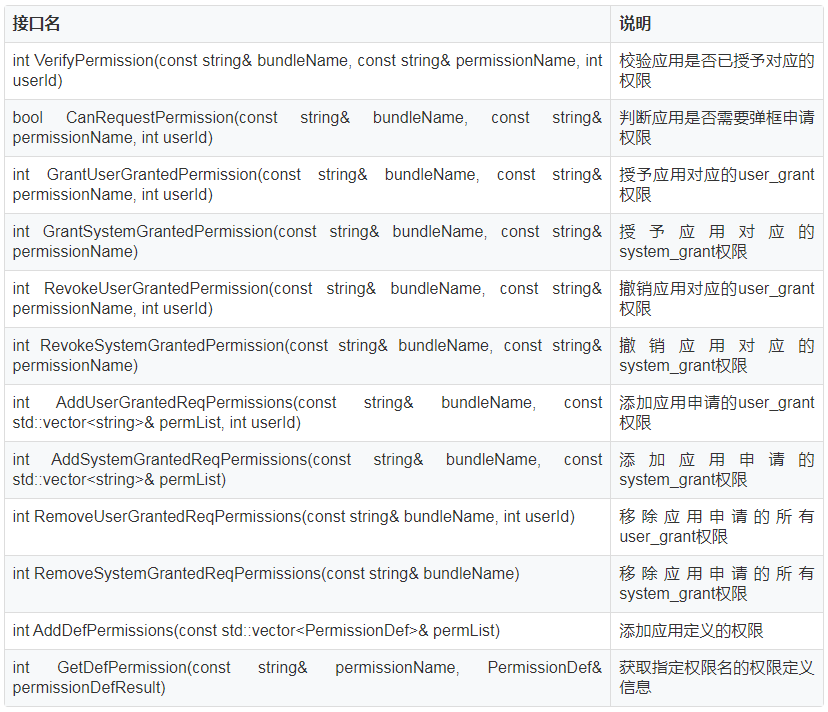

标准系统用户程序框架子系统提供权限管理基础校验能力,不对三方app开放,并提供如下API 。

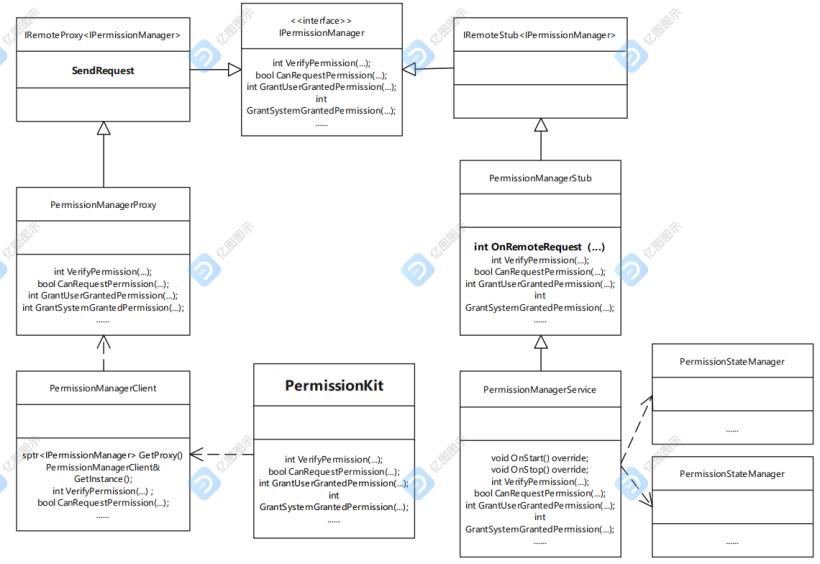

IPermissionManager:内部接口类 。

PermissionManagerProxy:IPC请求的代理类 。

PermissionManagerStub:IPC请求服务类 。

PermissionManagerClient:应用权限管理客户类 。

PermissionKit:组件对外接口类,真正对外提供STATIC接口函数 。

PermissionManagerService:应用权限功能服务类,调用PermissionStateManager和PermissionDefinitionManager 。

PermissionStateManager:真正的应用权限管理功能实现 。

PermissionDefinitionManager:真正的应用权限管理功能实现 。

标准系统下应用权限管理功能是基于SAMgr管理框架实现,如何配置SAMgr框架见基础知识介绍,如果想学习更多细节参见SAMgr相关学习,这里专注于应用权限管理功能部分,并对代码逻辑关键节点进行分析和展示.

应用权限管理组件通过PermissionKit类以单例模式对外提供接口,PermissionKit类内部接口函数则调用PermissionManagerClient类,PermissionManagerClient则通过调用GetSystemAbility函数获取向SAMgr注册过的代理类单例PermissionManagerProxy.

代码如下:

在获取代理类PermissionManagerProxy后,PermissionManagerProxy内部不同功能接口函数会调用SendRequest函数发起IPC请求服务.

示例代码如下(删去省略部分):

其中接口类IPermissionManager中定义了IPC通信的请求码 。

示例代码如下(删去省略部分):

PermissionManagerService类则由于继承了PermissionManagerStub,会在接口函数OnRemoteRequest函数接收到代理PermissionManagerProxy通过IPC通信发送的不同请求,进而进行处理.

示例代码如下:

最终PermissionManagerService则调用PermissionStateManager和PermissionDefinitionManager类所提供的函数做具体的功能实现.

当今设备安全问题已经越来越引起不同行业的重视,OpenHarmney安全子系统作为系统基础能力之一对开发设备的安全性尤为重要,对系统框架开发来说很有必要学习其内部原理并对代码结构深入了解,本文档抛砖引玉介绍了标准系统下应用权限管理的相关逻辑框架,后续随着学习的深入将不断完善对安全子系统的解读.

原文链接:https://harmonyos.51cto.com 。

最后此篇关于OpenHarmony 源码解析之安全子系统 (应用权限管理)的文章就讲到这里了,如果你想了解更多关于OpenHarmony 源码解析之安全子系统 (应用权限管理)的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

关闭。这个问题是off-topic .它目前不接受答案。 想改进这个问题吗? Update the question所以它是on-topic用于堆栈溢出。 关闭 10 年前。 Improve thi

Android 权限(您在 list 中请求并在安装时显示的权限)是否与 root 用户在 root 手机上获得的 linux 权限相同? 更确切地说:如果我的手机上有 root 权限并且我有一个可以

我经常读到 VIEW 的一个目的是安全性:允许一些用户访问基础表,而其他用户只允许访问派生 View 。考虑到这一点,我设计了几个向外部用户提供受限数据集的 View 。 一切都很好,但在实践中这是行

在 Facebook API v2.3 中,“user_posts”听起来像是“user_status”的超集。是这样吗?如果我已经有“user_posts”,为什么还需要“user_status”?

在为 BLUETOOTH_CONNECT 请求运行时权限后,android 12 崩溃了,我在 Samsung Android 12 设备中遇到了这个问题。在其他低于 Android 12 的设备上运

请理解这个问题可能有点头晕,因为这是我第一次提问。另外,请理解语法可能很奇怪,因为我不擅长英语并使用翻译。 我是一个在 Android 工作室中使用 java 制作应用程序的人。 尝试使用蓝牙时出现连

我刚刚将我的 Magento 商店从 cPanel 移动到 DirectAdmin (Centos)。 我的问题现在是权限。以前在 cPanel 上,所有文件夹都设置为 755 和文件 644。这很好

我希望在我的 Django 项目中获得更细粒度的权限,但无法决定使用哪个应用程序。 我所拥有的是这样的: class Item(models.Model): name = models.Cha

关闭。这个问题不满足Stack Overflow guidelines .它目前不接受答案。 想改善这个问题吗?更新问题,使其成为 on-topic对于堆栈溢出。 6年前关闭。 Improve thi

我们已经设置了一个 Github 应用程序,以便它使用 Github API 自动为另一个个人 Github 用户创建一个存储库。现在我们遇到了一个问题,不是每个人都想让我们完全读取他们所有的私有(p

假设我有一个网站想要访问 Facebook 的用户帐户信息。通常,用户会获得网站要求的所有权限,并且可以整体上允许或拒绝这些权限。 是否可以让用户选择(例如,通过授权屏幕上每个权限的复选框)他想授予网

平台下载地址:https://gitee.com/alwaysinsist/edp 权限介绍 权限实际上就是谁有权使用或是访问什么,这里的“谁”可以视作"授权对象",&qu

playstore 给我发这个消息 We've detected that your app contains the requestLegacyExternalStorage flag in the

我可以在没有 sudo 的情况下运行 docker,但有时它会再次请求权限,我无法在 VS 代码中附加容器 Got permission denied while trying to connect

我正在尝试在 Ubuntu 中的可执行文件上运行 gdb。但是,当我尝试在 gdb 中运行 run 时,出现以下错误。 /vagrant/unit_test: cannot execute: Perm

我的应用程序工作了一年,然后对 instagram 的 API 调用停止返回任何数据。 我使用以下 instagram 端点: https://api.instagram.com/v1/media/s

我使用 TFS 2012 并希望为 TFS 用户组设置以下权限。 允许创建新问题项。 拒绝创建新的任务项。 拒绝更改他的任务项,只能更改提醒时间、描述和状态。并且不能更改分配的用户、优先级和迭代。 我

我有一个谷歌计算引擎实例,我使用与我的 glcoud 帐户关联的 SSH key 通过 SFTP 连接到该实例。但是,我无法将任何文件上传到/var/www 目录,尽管我可以读取目录列表。/var/w

关闭。这个问题不符合Stack Overflow guidelines .它目前不接受答案。 我们不允许在 Stack Overflow 上提出有关通用计算硬件和软件的问题。您可以编辑问题,使其成为

我不确定如何正确处理以下情况: 我的程序通过安装程序安装 我在应用程序文件夹中创建SQLite数据库(程序启动时) 在某些配置中,我收到“ Attemt写入只读数据库”错误。这是权限问题,现在我通过将

我是一名优秀的程序员,十分优秀!