- ubuntu12.04环境下使用kvm ioctl接口实现最简单的虚拟机

- Ubuntu 通过无线网络安装Ubuntu Server启动系统后连接无线网络的方法

- 在Ubuntu上搭建网桥的方法

- ubuntu 虚拟机上网方式及相关配置详解

CFSDN坚持开源创造价值,我们致力于搭建一个资源共享平台,让每一个IT人在这里找到属于你的精彩世界.

这篇CFSDN的博客文章网络安全攻防:DNS欺骗由作者收集整理,如果你对这篇文章有兴趣,记得点赞哟.

域名系统(DNS,Domain Name System),是域名和IP地址相互映射的一个分布式数据库,它能够使用户更方便地访问互联网,而不用去记住要访问的主机IP地址。通过主机名,最终得到该主机名对应的IP地址的过程叫作域名解析.

基于DNS的域名解析功能,DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为,攻击者将用户想要查询的域名对应的IP地址改成攻击者的IP地址,当用户访问这个域名时,访问到的其实是攻击者的IP地址,这样就达到了冒名顶替的效果.

。

DNS 欺骗攻击,是攻击者冒充域名服务器,把用户查询的域名地址更换成攻击者的 IP地址,然后攻击者将自己的主页取代用户的主页,这样访问用户主页的时候只会显示攻击者的主页,这就是DNS欺骗的原理。DNS欺骗并不是“黑掉”了真正的服务器的主页,而是替换成攻击者的主页,将真正的服务器主页隐藏起来无法访问而已.

DNS欺骗的实现,是利用了DNS协议设计时的一个安全缺陷.

在一个局域网内,攻击者首先使用ARP欺骗,使目标主机的所有网络流量都通过攻击者的主机。之后攻击者通过嗅探目标主机发出的DNS请求分组,分析数据分组的ID和端口号后,向目标主机发送攻击者构造好的 DNS 返回分组,目标主机收到 DNS 应答后,发现 ID和端口号全部正确,即把返回的数据分组中的域名和对应的IP地址保存进DNS缓存,而后到达的真实DNS应答分组则被丢弃.

目标主机一开始的DNS查询如下.

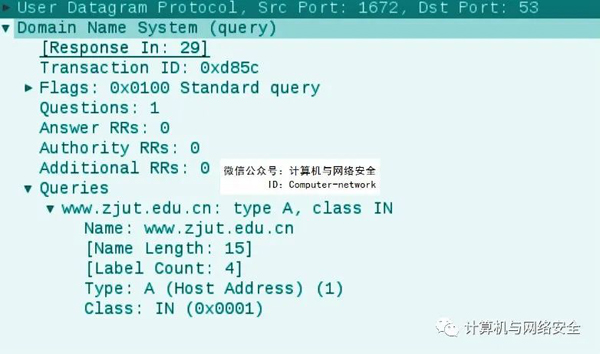

之后,假设攻击者嗅探到目标主机发送的DNS请求分组,如图1所示.

图1 目标主机发送的DNS请求分组 。

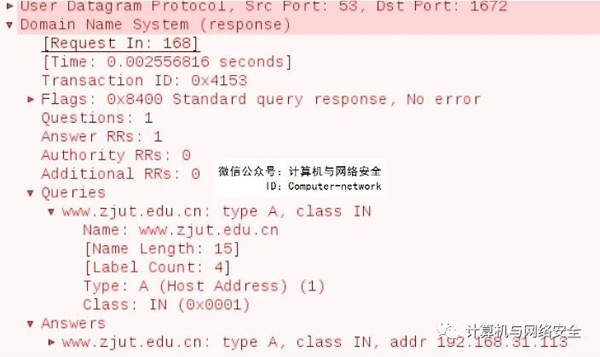

攻击者通过伪造后的应答分组如图2所示.

图2 伪造应答分组 。

目标主机此时的DNS缓存表如下。>nslookup www.zjut.edu.cn 。

通过DNS欺骗,www.zjut.edu.cn的地址就被指向了局域网内的192.168.31.113上.

。

DNS 欺骗带来的危害是比较严重的,其效果是对特定的网络不能反应或访问的是假网站,如果DNS解析之后IP地址被指向攻击者的挂马网站或是利用了针对特定系统和浏览器的漏洞,那么可能会给系统带来意想不到的破坏。如图3所示,DNS欺骗后访问主页被指向了一个恶意程序下载.

图3 DNS欺骗示例 。

因为攻击者将网站仿造得和真实网站一样,所以用户对下载的程序产生怀疑的可能性很小,如果用户下载了恶意程序并且运行起来,那么主机将被攻击者控制.

。

DNS欺骗本身并不是病毒或木马,由于它利用的是网络协议本身的薄弱环节,因此很难进行有效防御。被攻击者大多情况下都是在被攻击之后才会发现,对于避免 DNS 欺骗,可以有以下几个着手点.

(1)在DNS欺骗之前一般需要使用ARP攻击来配合实现,因此,首先可以做好对ARP欺骗的防御工作,如设置静态ARP映射、安装ARP防火墙等.

(2)使用代理服务器进行网络通信,本地主机对通过代理服务器的所有流量都可以加密,包括DNS信息.

(3)尽量访问带有https标识的站点,带有https标识的站点因为有SSL证书,难以伪造篡改,如果浏览器左上角的https为红色叉号,需要提高警惕,如图4所示.

图4 https警示标识 。

(4)使用DNSCrypt等工具,DNSCrypt是OpenDNS发布的加密DNS工具,可加密DNS流量,阻止常见的 DNS 攻击,如重放攻击、观察攻击、时序攻击、中间人攻击和解析伪造攻击。DNSCrypt支持Mac OS和Windows,是防止DNS污染的绝佳工具,如图5所示。DNSCrypt使用类似于SSL的加密连接向DNS服务器拉取解析,所以能够有效对抗DNS劫持、DNS污染以及中间人攻击.

图5 DNSCrypt 。

原文地址:https://mp.weixin.qq.com/s/4iYxzpSLWQoArXLks1dXrA 。

最后此篇关于网络安全攻防:DNS欺骗的文章就讲到这里了,如果你想了解更多关于网络安全攻防:DNS欺骗的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

我需要为一系列 Linux 容器运行本地 BIND DNS 服务器。假设区域是 example.com 我的基础架构中已经有一个 example.com 域,我想使用我的本地 DNS 服务器覆盖一些记

当“Google Public DNS”免费时,为什么要使用“Google Cloud DNS”? 如何设置 DNS/名称服务器以指向计算引擎: 1. 将您的域注册器(在我的情况下为 GoDaddy.

我有一些主机在 EC2 中按需出现,当它们执行启动它们的服务时,它们会在现有区域下的 Route53 中创建一条 A 记录。 A 记录的格式为:randomid.example.com。所以它不是现有

我目前拥有自己的域名和专用服务器,并且为我的客户提供不同的软件包。我希望能够做的是让他们在我的网站上注册并自动创建一个包,他们可以通过他们的用户名作为子域进行访问,例如 http://youruser

我想知道如何只为一级子域设置通配符 DNS,示例: user.example.com // valid www.user.example.com // invalid 我的 BIND 区域域配

我正在努力将我的域的名称服务器切换到新的 DNS 服务。 将新设置与现有 DNS 设置进行比较的最佳工具是什么。 我尝试使用带有和不带有 @nameserver 的 dig 来确保 DNS 记录在新旧

我是一名长期开发人员,但对 DNS 的经验并不丰富。这是我的问题: 我们的应用程序在 Amazon EC2 上为客户启动服务器。一个客户希望为每台启动的服务器使用自定义 DNS,而不是 AWS 提供的

Closed. This question is off-topic。它当前不接受答案。 想改善这个问题吗? Update the question,所以它是用于堆栈溢出的on-topic。 9年前关

我看到几个提到 DNS 名称(域名)的最大字符串长度为 253 个字符。维基百科似乎指的是这篇旧博文: https://en.wikipedia.org/wiki/Hostname http://bl

这可能是完全不可能实现的,但在我尝试之前,我想我可能会从一位极客那里得到一些建议。 Squid 也会代理 DNS 查询吗?我想转发DNS查询以通过squid并使用squid的DNS错误页面,当然是通过

在我的 Rails 应用程序中,我使用 ruby 库 resolv 进行 nslookup。如果输入像 dgdfgdfgdfg.com 这样的网站,则说明时间太长而无法解决。在某些情况下,例如 2

我正在研究一个带有每 5 秒刷新一次(轮询)的实时仪表板(Angular Web 应用程序)的场景。 API 位于 Azure 流量管理器之后,如果主要区域发生故障,它将故障转移到第二个区域。请记住,

我正在使用 fortify,它显示了攻击者可以在我尝试在 java 应用程序中获取主机名时进行 DNS 欺骗的漏洞。我有一个解决方案,通过匹配正向 DNS 和反向 DNS 条目可以避免这种情况。但它有

我正在尝试使用 cert-manager 为我的 istio-ingress-gateway 订购证书。为此,我在 AKS 上的 kubernetes 集群 (1.13.7) 上安装了 istio (

我正在尝试创建一个家庭自动化系统,它可以在我工作的白天照看我的狗。我在这个项目中的目标是学习一些关于 DNS、文件服务和 RaspberryPi 的知识。 我的硬件设置是这样的: 1 个 Raspbe

我想在一台服务器上创建一个 Web 界面,以管理另一台服务器上的几个 dns 服务器。 如何以编程方式远程管理绑定(bind) dns 服务器? 我想添加/编辑/删除区域。 我看到有 rndc,但它只

我对 TTL 和传播时间的概念有点困惑,我想澄清一些我没有设法在网上找到具体答案的事情。 AFAIK,TTL(生存时间)表示世界各地的服务器更新特定 DNS 的缓存值所需的(最高)时间。 所以...

我正在尝试学习 kubernetes,并且我已成功在裸机上设置集群(1 节点)、部署服务并通过入口公开它。 我尝试实现 traefik,以获取 Lets 加密证书,但我无法使其工作,并且在调试时我注意

我想以编程方式自动更新我的 DNS 多个域。我在 GoDaddy 上运行 BIND 服务器(在 FreeBSD 上)以及主机域和 DNS。我找不到供 GoDaddy 访问和更新他们托管的 DNS 的

我正在尝试记录 DNS“泄漏”,换句话说,我网站的访问者使用的 DNS 服务器。 如何确定网络请求来自哪个 DNS 服务器到我的服务器(即获取 DNS 泄漏)。本站 dnsleaktest.com是吗

我是一名优秀的程序员,十分优秀!