- Java锁的逻辑(结合对象头和ObjectMonitor)

- 还在用饼状图?来瞧瞧这些炫酷的百分比可视化新图形(附代码实现)⛵

- 自动注册实体类到EntityFrameworkCore上下文,并适配ABP及ABPVNext

- 基于Sklearn机器学习代码实战

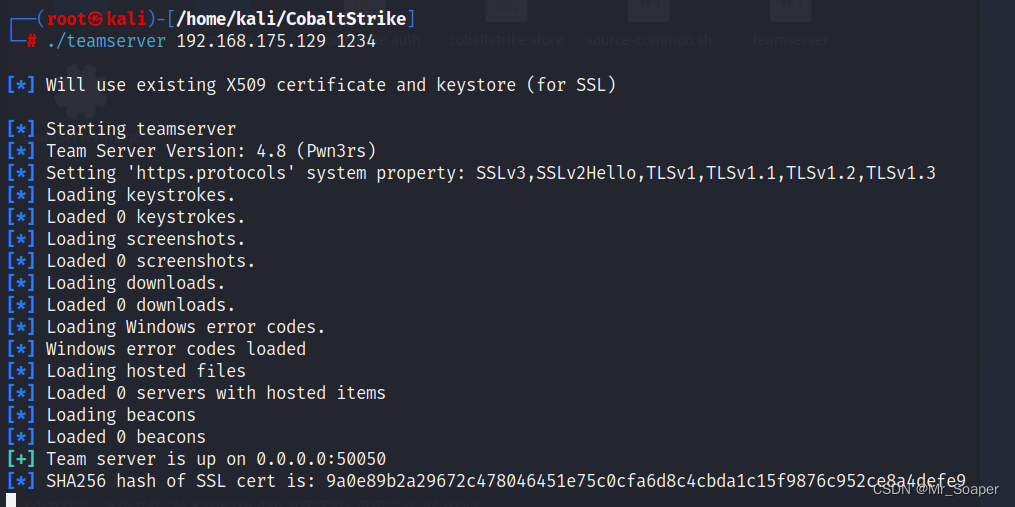

在kali中使用Cobalt Strike对Windows进行渗透 。

kali(服务端):192.168.175.129 win11(攻击机):192.168.175.128 win11(靶机):192.168.175.137 。

将压缩包解压 。

unrar x ./CobaltStrike4_8_lusuo.rar

进入解压后的Server文件夹,赋予文件执行权限 。

chmod +x teamserver

chmod +x ./TeamServerImage

./teamserver IP(本机) 团队接入口令

192.168.175.129为Kali机器的IP, 1234 为团队接入的口令,后面需要用到 。

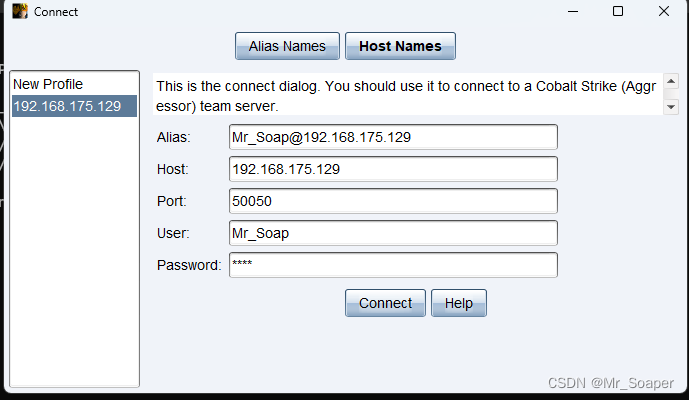

在Win11攻击机中将Cobalt Strike的Client文件夹解压出来,运行 cobaltstrike-client.exe 注意已经安装JDK,否则双击后无法运行,我安装的版本是JDK11。 如图进行配置 。

Host为 Kali 的IP Port默认为50050 Password为我们在Kali中设置的 1234 User随意取即可 。

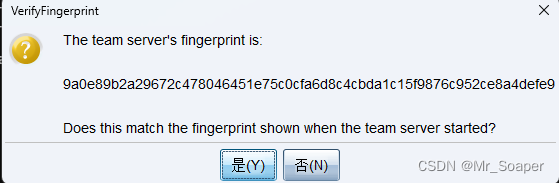

点击连接将出现弹窗,我们将其中的数据与Kali启动服务时最后一行的数据进行比对,看是否是一样的,如果是一样的,点击是进行连接 。

连接后我们新建一个 Listeners 标签 。

切换到新建的 Listeners 标签,点击 Add 添加 。

配置相关参数 。

Name:任意取即可 Host:添加Kali的IP地址 HTTP Port:可以自己选择,这里我们选择8808 。

此时我们切换回Kali主机可以看到我们的监听器已经启动 。

继续在Win11攻击机中进行操作,选择 Payloads 标签下的 Windows Stager Payload 有些旧版本选择 Attacks 标签下 Packages 中的 Windows Executable 。

选择我们刚才创建的监听器,点击 Generate ,并选择一个保存位置 。

刚才生成的文件传入靶机,在靶机中双击该exe文件,没有任何反应,但我们在攻击机中可以看到,该靶机已经上线 。

最后此篇关于【渗透测试】利用CobaltStrike渗透Windows的文章就讲到这里了,如果你想了解更多关于【渗透测试】利用CobaltStrike渗透Windows的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

我是新来的,所以我会尽量使我的帖子清晰易读。 在浏览某些站点的日志时,我遇到了一些我想在封闭服务器中重新创建/测试的黑客攻击尝试。我制作了一个简单的 PHP 网页,它获取一个名为“id”的变量,并且没

我有一个 NSView,它覆盖了其父窗口的内容 View 。该 View 有一个单击事件处理程序,可将其从内容 View 中删除。在这个观点之中,我还有另外一个观点。当我在此内部 View 中拖动鼠标

我正在读取 csv 中的链接并使用它来抓取。我希望 Node 渗透在抓取之间等待,可能是在抓取 10 个站点之后。我尝试使用 sleep ,但它似乎在错误的时间 sleep ,而下一个站点正在被抓取,

页面部分HTML代码 3 303 eur if (price_json.price != '0') { var price_container = docume

我按如下方式为我的查询编制索引: client.Index(new PercolatedQuery { Id = "std_query", Query = new QueryConta

我有一个使用多个 的表单.它们的位置使得弹出式 CSS 日历应该出现在其他人的字段上。但是,其他日期的文本字段最终位于日历的前面。 这只是一个 IE 问题,因为 Firefox 和 Safari 工

我正在编写一个与外部站点连接的 Electron 应用程序。我发现,cheerio 无法抓取需要登录的网站。所以我现在使用渗透,但它显示以下错误。 (get) 已加载 [get] https://so

我想实现一个Osmosis的任务,我想读取.osm.pbf文件并将其写入数据库: C:\osmosis-latest\bin>osmosis --read-pbf file="C:\sbox\maps

我是一名优秀的程序员,十分优秀!