- Java锁的逻辑(结合对象头和ObjectMonitor)

- 还在用饼状图?来瞧瞧这些炫酷的百分比可视化新图形(附代码实现)⛵

- 自动注册实体类到EntityFrameworkCore上下文,并适配ABP及ABPVNext

- 基于Sklearn机器学习代码实战

主要是对上一篇文章中 php_again 这道题的补充.

cd /usr/local

wget https://www.php.net/distributions/php-8.2.2.tar.gz

tar -zxvf php-8.2.2.tar.gz && cd php-8.2.2

注意带 enable-debug 。

apt-get install build-essential autoconf automake libtool libsqlite3-dev pkg-config libjpeg-dev libpng-dev libxml2-dev libbz2-dev libcurl4-gnutls-dev libssl-dev libffi-dev libwebp-dev libonig-dev libzip-dev

./configure --prefix=/usr/local/php --sysconfdir=/etc/php/8.2 --with-openssl --with-zlib --with-bz2 --with-curl --enable-bcmath --enable-gd --with-webp --with-jpeg --with-mhash --enable-mbstring --with-imap-ssl --with-mysqli --enable-exif --with-ffi --with-zip --enable-sockets --with-pcre-jit --enable-fpm --with-pdo-mysql --enable-pcntl --enable-debug

make && make install

cd /usr/bin

ln -s /usr/local/php/bin/php php8.2

cp /usr/local/php-8.2.2/php.ini-development /usr/local/php/lib/php.ini

cp /etc/php/8.2/php-fpm.conf.default /etc/php/8.2/php-fpm.conf

cp /etc/php/8.2/php-fpm.d/www.conf.default /etc/php/8.2/php-fpm.d/www.conf

apt-get update

apt install gdb

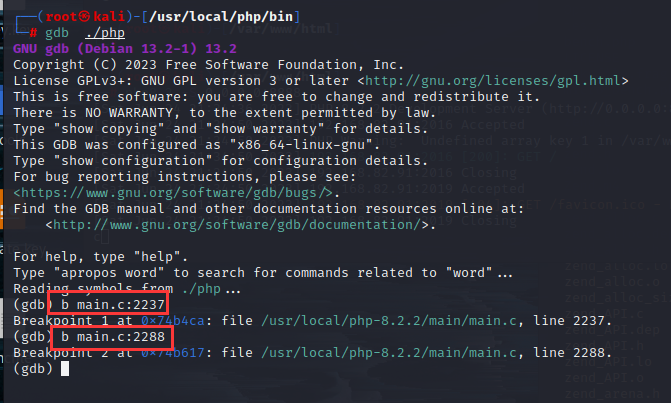

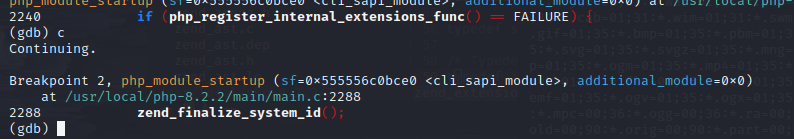

调试php中 生成 system_id的两个函数(zend_startup_system_id,zend_finalize_system_id),分别在 mian.c文件的 第2237行 和 第2288 行 。

cd /usr/local/php/bin

#即php可执行文件目录

先在这两处打断点 。

接下来执行 run 一个php文件.

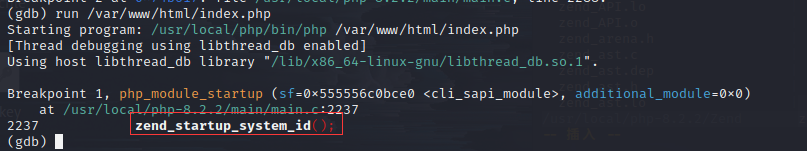

step 单步进入该函数.

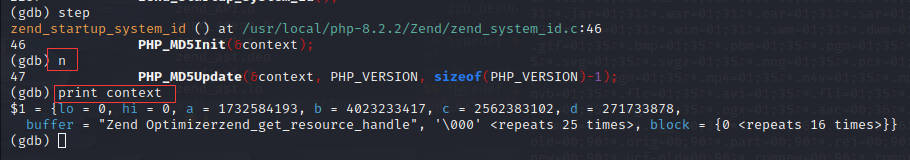

n下一步 。

print var 打印变量 。

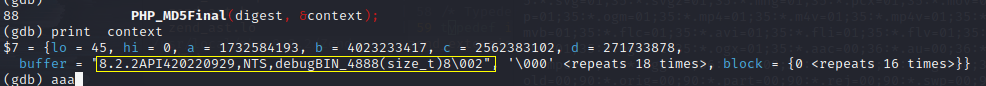

该函数运行完后, context 的值是。(因为enable-debug了,所以NTS后还有一个debug,正常情况下是没有的) 。

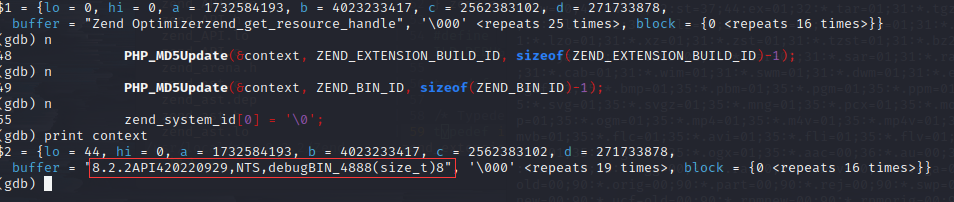

跳出该函数后,输入 c 进入下一个断点.

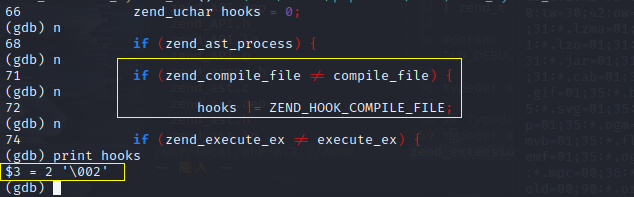

同样 step单步跳入。可以看到第二个 if语句是进去了,hooks的值为 "\x02" 。

接下来是个 for循环,一个都没进去,所以 context 的值没有更新。最后 context 的值是.

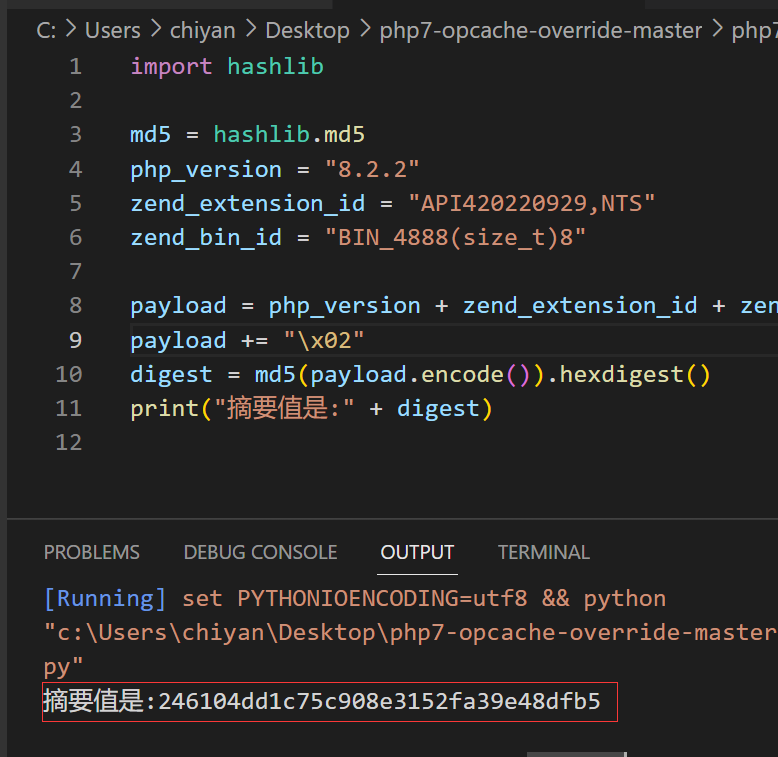

把 debug去掉放 python跑一下.

这下跑的结果是正确的.

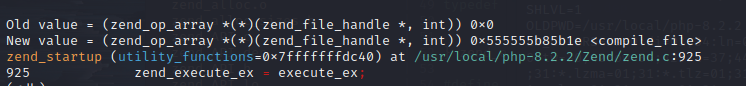

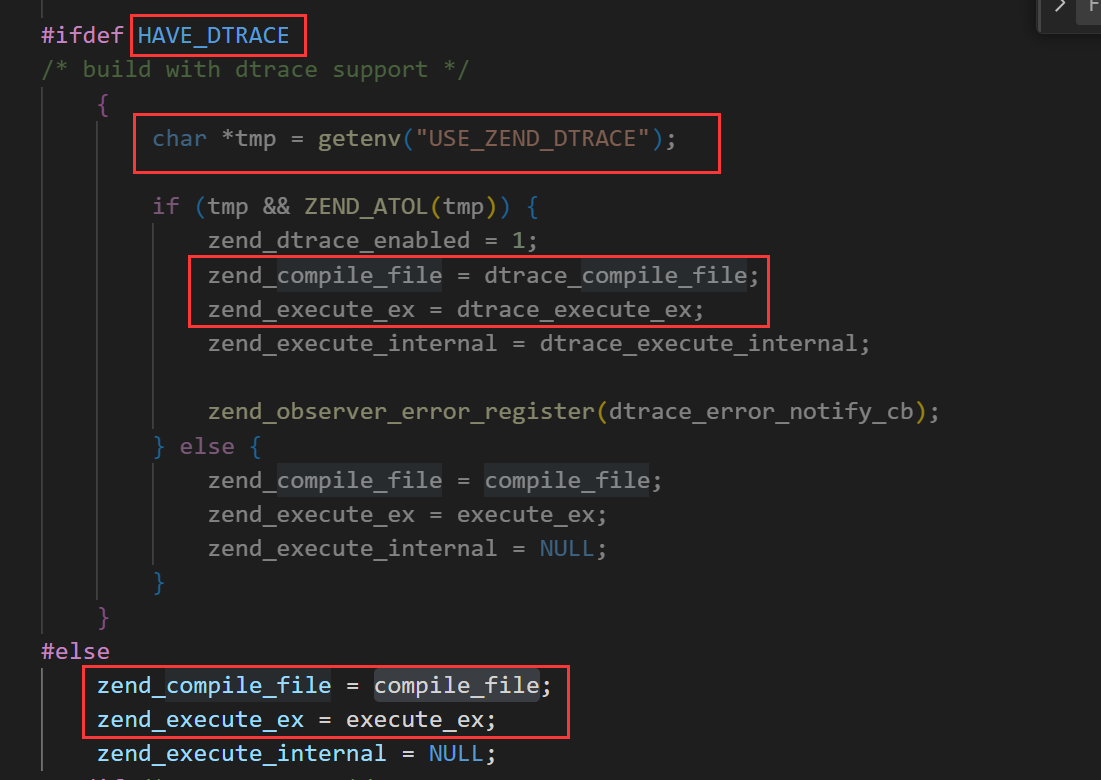

zend_compile_file 和 compile_file 是不一样的。让我们看看发生了什么.

watch zend_compile_file

编译时开启 dtrace 并且,环境变量中有 USE_ZEND_DTRACE 时才会进入这个if 。 所以这个时候 zend_compile_file 是等于 compile_file 的.

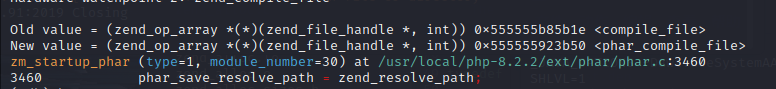

在phar.c中还会改变一次。之后就会调用 zend_finalize_system_id . 。

额,源码看不懂,就跟着看了下变量信息,主要简单了解下如何使用gdb调试.

最后此篇关于Liunx下对php内核的调试的文章就讲到这里了,如果你想了解更多关于Liunx下对php内核的调试的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

我在 JavaScript 文件中运行 PHP,例如...... var = '';). 我需要使用 JavaScript 来扫描字符串中的 PHP 定界符(打开和关闭 PHP 的 )。 我已经知道使

我希望能够做这样的事情: php --determine-oldest-supported-php-version test.php 并得到这个输出: 7.2 也就是说,php 二进制检查 test.

我正在开发一个目前不使用任何框架的大型 php 站点。我的大问题是,随着时间的推移慢慢尝试将框架融入应用程序是否可取,例如在创建的新部件和更新的旧部件中? 比如所有的页面都是直接通过url服务的,有几

下面是我的源代码,我想在同一页面顶部的另一个 php 脚本中使用位于底部 php 脚本的变量 $r1。我需要一个简单的解决方案来解决这个问题。我想在代码中存在的更新查询中使用该变量。 $name)

我正在制作一个网站,根据不同的情况进行大量 PHP 重定向。就像这样...... header("Location: somesite.com/redirectedpage.php"); 为了安全起见

我有一个旧网站,我的 php 标签从 因为短标签已经显示出安全问题,并且在未来的版本中将不被支持。 关于php - 如何避免在 php 文件中写入

我有一个用 PHP 编写的配置文件,如下所示, 所以我想用PHP开发一个接口(interface),它可以编辑文件值,如$WEBPATH , $ACCOUNTPATH和 const值(value)观

我试图制作一个登录页面来学习基本的PHP,首先我希望我的独立PHP文件存储HTML文件的输入(带有表单),但是当我按下按钮时(触发POST到PHP脚本) )我一直收到令人不愉快的错误。 我已经搜索了S

我正在寻找一种让 PHP 以一种形式打印任意数组的方法,我可以将该数组作为赋值包含在我的(测试)代码中。 print_r 产生例如: Array ( [0] => qsr-part:1285 [1]

这个问题已经有答案了: 已关闭11 年前。 Possible Duplicate: What is the max key size for an array in PHP? 正如标题所说,我想知道

我正在寻找一种让 PHP 以一种形式打印任意数组的方法,我可以将该数组作为赋值包含在我的(测试)代码中。 print_r 产生例如: Array ( [0] => qsr-part:1285 [1]

关闭。这个问题需要多问focused 。目前不接受答案。 想要改进此问题吗?更新问题,使其仅关注一个问题 editing this post . 已关闭 9 年前。 Improve this ques

我在 MySQL 数据库中有一个表,其中存储餐厅在每个工作日和时段提供的菜单。 表结构如下: i_type i_name i_cost i_day i_start i_

我有两页。 test1.php 和 test2.php。 我想做的就是在 test1.php 上点击提交,并将 test2.php 显示在 div 中。这实际上工作正常,但我需要向 test2.php

我得到了这个代码。我想通过textarea更新mysql。我在textarea中回显我的MySQL,但我不知道如何更新它,我应该把所有东西都放进去吗,因为_GET模式没有给我任何东西,我也尝试_GET

首先,我是 php 的新手,所以我仍在努力学习。我在 Wordpress 上创建了一个表单,我想将值插入一个表(data_test 表,我已经管理了),然后从 data_test 表中获取所有列(id

我有以下函数可以清理用户或网址的输入: function SanitizeString($var) { $var=stripslashes($var); $va

我有一个 html 页面,它使用 php 文件查询数据库,然后让用户登录,否则拒绝访问。我遇到的问题是它只是重定向到 php 文件的 url,并且从不对发生的事情提供反馈。这是我第一次使用 html、

我有一个页面充满了指向 pdf 的链接,我想跟踪哪些链接被单击。我以为我可以做如下的事情,但遇到了问题: query($sql); if($result){

我正在使用 从外部文本文件加载 HTML/PHP 代码 $f = fopen($filename, "r"); while ($line = fgets($f, 4096)) { print $l

我是一名优秀的程序员,十分优秀!